В 2017 году я написал статью Смарт-карты и программирование с примерами кода C/C++. Однако для обучения этот язык подходит плохо, поскольку предполагает достаточно низкоуровневое и многословное использование функций и данных, поэтому я решил сначала переписать все примеры на Java, однако в процессе пришлось значительно переосмыслить старый текст, обновить и переработать с учётом накопившегося опыта, ошибок и замечаний.

Статья 2017 «заморожена» и я не планирую её больше обновлять, однако вы можете её читать, если хотите понять, как всё работает на сравнительно низком уровне, где вручную нужно выделять и освобождать ресурсы, инициализировать буферы и так далее.

Это очень большой текст о смарт-картах и о том, как писать клиентский софт на Java для их использования. От вас требуется только знание Java, понимание базовых алгоритмов, структур данных и, собственно, смарткарты с терминалами. Все примеры ориентированы на unix-окружение, в первую очередь это linux и mac os x. Мобильные операционные системы не рассматриваются. Код, вероятно, работает в windows-окружении, однако я это не тестировал. Все примеры полностью независимы друг от друга и не используют никакие сторонние библиотеки или общие файлы.

Язык Java я выбрал по нескольким причинам. Во-первых, он достаточно высокого уровня и вы избавлены от ручного управления памятью. Во-вторых, в Java очень богатая стандартная библиотека. В третьих, Java как платформа работает на разных операционных системах практически одинаково, что очень упрощает процесс обучения. И самое главное, в штатной поставке платформы уже есть поддержка библиотеки для работы со смарт-картами. Я выбрал современную базовую версию SDK — 11 — и все примеры кода написаны с учётом работающих в этой версии фич (типа использования ключевого слова var для автоматического вывода типов).

❈ ❈ ❈

Для выполнения всех примеров кода вам нужен USB-терминал (ридер) для смарт-карт. В некоторых примерах можно использовать USB крипто-токен (eToken, yubico и т.п.), они используют тот же программный интерфейс.

Ещё в статье очень много новых англоязычных терминов, сокращений, ссылок на международные стандарты и спецификации. Слишком глубоко в детали я вдаваться не стану, но буду ссылаться на внешние документы. Очень желательно как минимум понимать английский, так как все оригинальные стандарты и спецификации написаны на нём.

Для более глубокого понимания вам нужно обязательно иметь под рукой упоминаемые стандарты. К сожалению, стандарты ISO/IEC недоступны для свободного скачивания, однако их при желании можно найти в интернете. Их официальные русские переводы (ГОСТ), однако, свободно доступны и ссылки на них вы найдёте в тексте.

Другие стандарты доступны для свободного скачивания и я тоже дам ссылки на них.

❈ ❈ ❈

- Что такое смарт-карта

- Оборудование и средства разработки

- Отладка в Macos

- Отладка в linux

- Программные библиотеки

- example-01: инициализация библиотеки

- example-02: подключение к терминалу

- Теория: архитектура PC/SC

- example-03: Получение UID бесконтактной карты

- Теория: данные на смарт-карте

- example-04: Чтение карты Mifare Classic

- example-05: Разбор данных на карте Mifare Classic

- example-06: Персонализация карты Mifare Classic 1K

- Работа с контактными картами памяти

- example-07: Работа с контактной картой памяти SLE 5542

- example-08: Приложение для отправки APDU

- Теория: отраслевые стандарты

- Теория: взаимодействие с микропроцессорной картой

- Теория: кодирование информационных объектов

- example-09: Чтение данных на примере банковской карты

- Теория: ATR

- example-10: Разбор ATR

- Заключение

Что такое смарт-карта¶

Изначально смарт-карта представляла собой пластиковую карту формата ID-1 размером 85,60 × 53,98 мм со скруглёнными углами (стандартная банковская/кредитная карточка имеет такую же форму и размеры). В неё вмонтирован микрочип, коммуникационные контакты которого выведены на одну из сторон.

Позднее появились смарт-карты в формате ID-000, они стали использоваться в мобильных телефонах и нам известны как SIM-карты. До сих пор операторы сотовой связи продают SIM-карты в формате ID-1, из которого ID-000 можно выломать и вставить в телефон.

Дальше появились смарт-карты без внешней контактной площадки, а для коммуникации и передачи питания стали использовать радиоканал. Также API для работы со смарт-картами используют некоторые USB-устройства, например, крипто-токены (Yubikey, eToken, Aladdin итп).

Смарт-карты не имеют собственного источника питания и полагаются на внешнее.

Основным преимуществом смарт-карты является физическая безопасность размещённых на ней данных. Микрочип очень маленький и всё «оборудование» микрокомпьютера размещено на нём, без вывода наружу внутренних контактов, к которым можно подключиться для перехвата. Также карты разрабатывались с учётом других возможных атак: сканирования рентгеновскими лучами, микрошлифования и так далее.

Примерный жизненный цикл смарт-карты (например, банковской карты с чипом) состоит из нескольких этапов. В нём участвуют производитель чипа, производитель смарт-карты, заказчик и клиент:

- Изготовление чипа/процессора. На этой стадии непосредственный изготовитель чипа после физического производства также записывает на него предоставленную производителем смарт-карт универсальную и одинаковую для всех карт партии «прошивку».

- Первичная инициализация смарт-карты. Партия чипов отправляется производителю карт, он модифицирует прошивку необходимым образом, например, прописывает внутрь каждой карты уникальный серийный номер, после чего специальным запросом отключает возможность менять его.

- Изготовление смарт-карты. Производитель вставляет чип в карты нужного формата и отправляет их заказчику, например, банку.

- Персонализация. Заказчик, используя методы прошитого ПО на карте, записывает на неё свои приложения, например, банковские; а также дополнительные данные, например, имя клиента, номер счёта и так далее. После чего специальным запросом финализирует карту, после чего ограничивается запись новых приложений, например.

- Выдача. Карта отдаётся клиенту и клиент её использует.

- Уничтожение. Карта выбрасывается.

Главным стандартом для смарт-карт является ISO/IEC 7816, он охватывает все аспекты устройства, коммуникации и эксплуатации карт с контактной площадкой (контактных карт).

Для бесконтактных смарт-карт используется стандарт ISO/IEC 14443, он описывает детали, специфичные именно для устройств с радио-интерфейсом. Позднее он вошёл в более широкую группу, куда также входят стандарты для NFC.

Существует несколько других стандартов, о некоторых из них я расскажу позднее. Сразу отмечу, что я не буду рассказывать о физических и низкоуровневых деталях функционирования смарт-карт, нас интересуют только сравнительно высокоуровневые операции.

Оборудование и средства разработки¶

Статья полностью посвящена работе с чиповыми картами на десктопе. Для работы с бесконтактными (RFID/NFC) картами я использую популярный, недорогой и распространённый девайс ACS ACR122U, он подключается по USB, имеет драйвера для всех операционных систем и позволяет выполнять многие NFC-операции. Его легко купить как в России, так и заказать из Китая.

❈ ❈ ❈

Для использования смарт-карт с контактной площадкой (контактных смарт-карт) я купил другой терминал этого же производителя — ACS ACR38U-I1, это тоже очень популярный и недорогой девайс и тоже подключается через USB.

Драйверы для этих устройств можно скачать с официального сайта производителя:

- для ACS ACR122U — http://www.acs.com.hk/en/driver/3/acr122u-usb-nfc-reader/

- для ACS ACR38U-I1 — http://www.acs.com.hk/en/products/199/acr38u-i1-smart-card-reader/

Впрочем, драйвера для обоих устройств одинаковые, достаточно скачать и установить любой из пакетов. В линуксе нет необходимости их ставить, так как всё уже должно работать.

Вам может пригодиться документация к API этих терминалов (версии на 1 июня 2019 г.):

- для ACS ACR122U — https://www.acs.com.hk/en/download-manual/419/API-ACR122U-2.04.pdf

- для ACS ACR38U-I1 — https://www.acs.com.hk/download-manual/105/REF-ACR38x-CCID-6.05.pdf

Дальше по тексту и в коде примеров я буду называть считыватели (ридеры) смарт-карт или NFC-карт терминалами.

Ещё нам понадобится для экспериментов несколько разных смарт-карт. Например:

- банковские чиповые карты, включая карты с NFC (MasterCard PayPass, Visa PayWave);

- стандартная белая пустая бесконтактная карта из типичного комплекта ACR122U на aliexpress («фабричная NFC-карта», Mifare Classic 1K);

- стандартная белая пустая контактная карта (например, SLE5542 или SLE5528);

- Универсальная Электронная Карта (УЭК, хоть для чего-то пригодилась!);

- московская транспортная карта Тройка;

- новосибирская Единая Транспортная Карта;

- или транспортная карта вашего города;

- российский биометрический загранпаспорт (в нём есть NFC-чип);

- USB-токены (например, yubikey);

- NFC-метки;

- CAM-карта спутникового телевидения (НТВ-плюс, Триколор);

- SIM-карта любого оператора сотовой связи (чтобы её использовать в стандартном терминале, вам понадобится вставить её обратно в прорезь исходной карты формата ID-1 и закрепить скотчем);

- карта аутентификации для евро-тахографа.

❈ ❈ ❈

Базовая операционная система для экспериментов — Mac OS X или Debian/Ubuntu, но подойдёт любой другой дистрибутив linux. Язык программирования — Java 11. Все примеры кроссплатформенные и должны без модификаций собираться и запускаться на linux (debian/ubuntu) и Mac OS X.

Для macos вам достаточно поставить Java SE 11 Platform с сайта oracle: https://www.oracle.com/technetwork/java/javase/downloads/index.html.

Для линукса я рекомендую использовать openjdk11 из вашего репозитория, Oracle Java Platform с сайта oracle.com требует дополнительных манипуляций именно для работы смарт-карт, о которых я не хочу рассказывать. Для Debian/Ubuntu вам нужно поставить вот такие пакеты:

sudo apt install pcscd openjdk-11-jdk-headless make

Также не забудьте запустить демон pcscd:

sudo service pcscd start

Традиционный дисклеймер: в работе я активно использую терминал и shell. Все примеры запуска команд приводятся для shell-сессии вместе с результатом запуска.

Весь код лежит в моём репозитории на гитхабе. Фрагменты кода в тексте статьи предназначены только для иллюстрации и не обязательно дословно соответствуют коду соответствующего примера.

Я рекомендую такой процесс работы с текстом:

- скачайте репозиторий с гихаба

git clone https://github.com/sigsergv/pcsc-tutorial-java.git- или архив https://github.com/sigsergv/pcsc-tutorial-java/archive/master.zip

- читайте текст

- изучайте примеры кода

- компилируйте и запускайте программы из соответствующего каталога

- модифицируйте программы как угодно.

Даже если у вас нет терминала для экспериментов, всё равно читайте разделы с примерами, там я тоже рассказываю о теоретических аспектах.

Весь код выпущен под лицензией New BSD License, вы можете его использовать где угодно при условии сохранения ссылки на автора или репозиторий на гитхабе. Код написан исключительно для образовательных и демонстрационных целей и не соответствует критериям промышленного качества.

Репозиторий разбит на каталоги с именами example-01, example-02 и так далее. По умолчанию в каждом каталоге программа собирается и запускается командой make. Все примеры кода в тексте сокращённые и даются без стандартной обёртки класса, списка импорта модулей и т.п. В начале каждого примера я даю ссылку на полный файл с гитхаба.

Отладка в Macos¶

Отладка в Macos Yosemite¶

В Macos Yosemite появился штатный инструмент для мониторинга активности терминалов смарт-/nfc-карт. Включается он вот такой командой перед подключением терминала к USB-порту:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool true

После этого можно смотреть логи из shell-сессии:

% syslog -w -k Sender com.apple.ifdreader

Mar 10 21:23:03 mba com.apple.ifdreader[64546] <Notice>: card in

Mar 10 21:23:03 mba com.apple.ifdreader[64546] <Notice>: ATR:3b 8f 80 01 80 4f 0c a0 00 00 03 06 03 00 01 00 00 00 00 6a

Mar 10 21:23:04 mba com.apple.ifdreader[64546] <Notice>: card out

Режим логирования выключается автоматически при отключении устройства от USB-порта. Вручную логирование отключается так:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool false

Очень удобно открыть лог в отдельном окне shell-сессии и оставить там работать.

Отладка в Macos Sierra¶

С версии Macos Sierra (и вплоть до последней на момент написания этого текста версии Macos Ventura) логирование устроено по-другому. Сначала отключаем терминал от USB-порта, включаем логирование:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool true

И снова подключаем. Теперь в консоли смотрим логи:

% log stream --predicate 'process == "com.apple.ifdreader"'

Отладка в linux¶

Сначала останавливаем демон pcscd, а затем запускаем его в отдельном терминале в режиме показа отправляемых команд:

% sudo service pcscd stop

% sudo pcscd --apdu --foreground

00000000 APDU: FF CA 00 00 0A

00000591 SW: 9C 0C AA 99 0A 4F 0C A0 00 00 90 00

...

Есть метод и без остановки демона, через программу pcsc-spy (она входит в состав пакета libpcsclite-dev), но он не всегда срабатывает. Сначала вы в одной терминальной сессии определяете переменную окружения и дальше в этой же сессии запускаете программы. Вот как это выглядит в Debian/Ubuntu на архитектуре amd64:

% export LD_PRELOAD=/usr/lib/x86_64-linux-gnu/libpcsclite.so

Затем в другом терминале запускаете pcsc-spy -n > pcsc-dump.log, а потом снова в первом терминале запускаете нужную программу, когда она отработает вы получите в файле pcsc-dump.log полный лог взаимодействия с библиотекой.

Программные библиотеки¶

Для разработчика фактически доступен только один интерфейс для работы со смарт-картами и NFC-устройствами, он реализован в виде нескольких системных сервисов, а его интерфейсная часть — фреймворк PC/SC. PC/SC расшифровывается как Personal Computer/Smart Card и является портом (с практически идентичным API) с Windows.

PC/SC является спецификацией, предложенной PC/SC Workgroup, именно работе с ней (и только с ней!) посвящена эта статья. Другие низкоуровневые команды, протоколы и спецификации не рассматриваются. Работа с NFC также происходит исключительно через PC/SC.

Мы будем пользоваться входящим в стандартную поставку Java пакетом javax.smartcardio, который инкапсулирует операции PC/SC в виде набора классов и фабрик. javax.smartcardio использует единственный PCSC-контекст для всех потоков программы, поэтому вам нужно все операции выполнять последовательно, имейте это в виду, когда будете писать сложную программу.

example-01: инициализация библиотеки¶

Для этого примера можно использовать оба типа терминалов: для бесконтактных и контактных чиповых карт.

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-01/Example.java

Цели этого примера:

- дать общее представление, как выглядит работа с терминалом смарт-карты в программном коде;

- на очень простом и компактном примере получить осязаемый результат;

- о терминах и теории поговорим дальше, сначала — первая работающая программа.

Что конкретно нам нужно сделать:

- подключиться к системной библиотеке PC/SC через предоставляемую Java библиотеку;

- получить список доступных терминалов;

- напечатать его на экране.

Начнём с импорта всех классов модуля (полная документация по ссылке https://docs.oracle.com/en/java/javase/11/docs/api/java.smartcardio/javax/smartcardio/package-summary.html):

import javax.smartcardio.*;

Получим список всех терминалов:

var factory = TerminalFactory.getDefault();

var terminals = factory.terminals().list();

TerminalFactory и CardTerminal — это классы из модуля javax.smartcardio.

И теперь мы можем распечатать пронумерованный список терминалов:

System.out.println("Found terminals:");

int i = 0;

for (var t : terminals) {

i++;

System.out.printf(" Terminal #%d: %s %n", i, t.getName());

}

Перед запуском программы подключите имеющиеся у вас терминалы к компьютеру (вставлять карту необязательно). В моём случае результат выполнения в macos выглядит так:

Found terminals:

Terminal #1: PC/SC terminal Yubico Yubikey 4 OTP+U2F+CCID

Terminal #2: PC/SC terminal ACS ACR122U

Здесь Terminal #1 — это включенный в USB-порт ключ Yubikey 4, а Terminal #2 — это USB-ридер бесконтактных смарт-карт и NFC.

example-02: подключение к терминалу¶

Для этого примера можно использовать оба типа терминалов: для бесконтактных и контактных чиповых карт.

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-02/Example.java

Цели этого примера:

- подключиться к конкретному терминалу;

- если в нём нет карты, ждать, пока она там не появится;

- прочитать что-нибудь с карты.

Для обработки ошибок определим новое исключение:

public static class TerminalNotFoundException extends Exception {}

Начало как в прошлом примере, то есть, запрашиваем фабрику, а из неё список терминалов. Для простоты возьмём просто первый терминал из списка, а если список пустой, то выбросим собственное исключение TerminalNotFoundException.

var factory = TerminalFactory.getDefault();

var terminals = factory.terminals().list();

if (terminals.size() == 0) {

throw new TerminalNotFoundException();

}

// get first terminal

var terminal = terminals.get(0);

Теперь мы хотим дождаться появления карты в терминале и потом уже подключиться к ней. Если попытаемся подключиться сразу, то при отсутствии карты поймаем исключение javax.smartcardio.CardException.

// wait for card, indefinitely until card appears

terminal.waitForCardPresent(0);

// establish a connection to the card using any available protocol ("*")

var card = terminal.connect("*");

Для подключения к карте в методе connect() мы должны передать название предпочитаемого транспортного протокола. Их принято обозначать строками T=0 и T=1. T=0 исторически первый, он байто-ориентированный. T=1 — более поздний, он блок-ориентированный. Оба протокола полу-дуплексные асинхронные. Протокол определяет формат отправки и получения данных. На данный момент нам всё равно, каким протоколом подключаться, поэтому указываем звёздочку (*) и терминал сам выберет подходящий. Более того, многие терминалы сами обеспечивают прозрачное преобразование запросов из одного протокола в другой и при инициализации можно всегда указывать звёздочку.

Мы пока ничего ничего не знаем о данных или функциях карты, однако у них у всех есть общее свойство — ATR (Answer-To-Reset) — это короткий (не более 33) массив байтов, который карта обязана передать терминалу при подключении. Если карта этого не делает за определённое время, считается, что она функционирует некорректно. В ATR содержится базовая информация о карте и технических параметрах соединения, но его формат довольно сложный и зависит от производителя чипа, установленных на карте «приложений» и так далее. ATR сохраняется в терминале всё время, пока карта подключена.

Структура ATR определена в разделе 8.2 стандарта ISO/IEC 7816-3, а я детально расскажу об этом позднее, пока ограничимся только его байтовым представлением.

System.out.printf(" Card protocol: %s%n", card.getProtocol());

System.out.printf(" Card ATR: %s%n", hexify(card.getATR().getData()));

Для печати байтов в hex-формате я использую локально заданный в этом классе метод hexify(), вы можете его код посмотреть в исходниках.

И, наконец, отключаемся от карты:

card.disconnect(true);

После этой команды объект card больше нельзя использовать для операций с картой. Аргумент метода определяет, должна ли для карты производиться операция RESET после отключения. RESET — это начальная стадия коммуникации с картой после подачи питания на чип. После выполнения команды карта переходит в то же состояние, в которое она попадает после подключения.

Вот результат выполнения программы на чистой «фабричной» NFC-карте и терминале ACR122U:

Using terminal PC/SC terminal ACS ACR122U

Card protocol: T=0

Card ATR: 3B 8F 80 01 80 4F 0C A0 00 00 03 06 03 00 01 00 00 00 00 6A

А вот — на USB-ключе yubikey:

Using terminal PC/SC terminal Yubico Yubikey 4 OTP+U2F+CCID

Card protocol: T=1

Card ATR: 3B F8 13 00 00 81 31 FE 15 59 75 62 69 6B 65 79 34 D4

Важные моменты из этого примера

- Нужно явным образом дожидаться готовности терминала и появления в нём карты.

- После подключения к карте все операции с ней выполняются через объект класса

javax.smartcardio.Card.- После окончания работы с картой нужно обязательно отключиться методом

disconnect(), если этого не сделать, терминал может «зависнуть» и потребуется его физическое переподключение.- Карта при подключении к терминалу обязана сразу же передать свой ATR.

- ATR не является идентификатором карты и не содержит идентификатор карты. Все карты одного типа могут иметь одинаковый ATR.

- В интернете есть вебсервис, которым можно парсить ATR: https://smartcard-atr.apdu.fr/

- Поэкспериментируйте с ATR разных карт или NFC-меток.

- Вы можете вместо карты поднести к терминалу, например, смартфон с включённым NFC, терминал его распознает и программа покажет его ATR.

- У бесконтактной карты (NFC) нет ATR, так как там иная процедура инициализации, однако терминал для совместимости генерирует ATR сам и отдаёт его программе.

Теория: архитектура PC/SC¶

Термины и сокращения¶

Сначала несколько терминов и сокращений, которые активно используются в стандартах (и дальше у меня в тексте).

- ICC

- Integrated Circuit Card, Карта на интегральной схеме, «смарт-карта» — пластиковая карта со встроенным чипом и контактной площадкой.

- PICC

- Proximity Integrated Circuit Card, Бесконтактная карта на интегральной схеме (название по ГОСТ Р ИСО/МЭК 14443-1) — пластиковая карта со встроенным чипом и радиоинтерфейсом. В ГОСТ 14443-1 указано детальнее: Бесконтактная карта на интегральной схеме или другой объект, обмен данными с которой(ым) осуществляется посредством индуктивной связи в непосредственной близости от терминального оборудования.

- VICC

- Vicinity Integrated Circuit Card, Бесконтактная карта на интегральной схеме дальнего действия (на расстояниях около 1 м.) Я это сокращение тут упомянул только для общего развития, об этом протоколе я писать не буду.

- IFD

- Interface Device, Интерфейс/устройство сопряжения (название по ГОСТ Р ИСО/МЭК 7816-7), устройство считывания карт, карточный терминал, «ридер».

- PCD

- Proximity Coupling Device, IFD для PICC, NFC-ридер, NFC-сканер.

❈ ❈ ❈

Тип

byteв Java является знаковым, как и все остальные числовые типы, то есть диапазон его значений:-128..127. Однако везде в спецификациях и стандартах нашей предметной области предполагается, что байт — беззнаковый, поэтому вы не сможете присвоить переменной типа byte значение, скажем,0xFAбез явного преобразования типа. В дальнейшем я на этом не буду заострять внимание и предполагаю, что вы в курсе такого поведения.

В стандартах и спецификациях приняты определённые соглашения относительно записи байтов и байтовых массивов. Размер байта — 8 бит. Нотация для байта следующая: пара hex-символов в верхнем регистре, например 02 или F1. В некоторых документах встречается такая запись: 02h или F1h.

В некоторых сетевых стандартах принято называть байт октетом (octet), чтобы подчеркнуть его размер — восемь бит. В нашей области термин октет не используется.

Байтовые массивы описываются в виде списка байтов, для читаемости разделённых пробелами: 00 0A 00 12 AC. Это именно последовательность байтов в том виде, в каком она хранятся в памяти или передаются по каналу связи.

Байт F9 состоит из двух полубайтов (по-английски — nibble): F и 9. Запись вида 0X означает: «все байты, в которых первый/старший полубайт равен 0».

Биты, из которых состоит байт, принято нумеровать справа налево в бинарной записи. Например, байт C5 в битовом представлении выглядит так: 1 1 0 0 0 1 0 1. А биты нумеруются так:

C5

┌────┬────┬────┬────┬────┬────┬────┬────┐

│ b8 │ b7 │ b6 │ b5 │ b4 │ b3 │ b2 │ b1 │

├────┼────┼────┼────┼────┼────┼────┼────┤

│ 1 │ 1 │ 0 │ 0 │ 0 │ 1 │ 0 │ 1 │

└────┴────┴────┴────┴────┴────┴────┴────┘

При этом бит b8 принятно называть старшим битом (higher bit, most significant), а b1 — младшим (lower, least significant). Также выражение типа «три старших бита» означает «биты b8, b7, b6».

Для обозначения чисел в шестнадцатеричном виде используется C-нотация, например, 0x12A9 или 0x35. Иногда ещё указывается, в каком виде кодируется число — little endian / big endian. Однако в нашей предметной области (как и вообще в сетях) принят по умолчанию вариант big endian. То есть в памяти первым идёт старший байт.

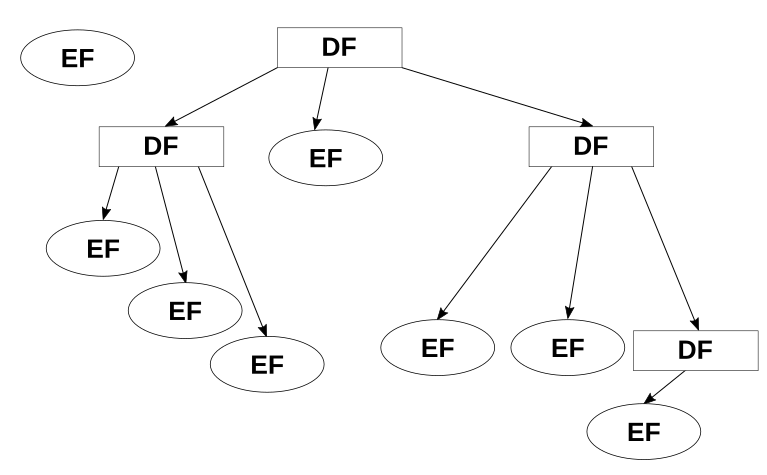

Иерархичная модель¶

Смарт-карта фактически является миниатюрным компьютером с микропроцессором, памятью и операционной системой. Внешние системы не имеют прямого доступа к его данным и должны пользоваться предоставленным интерфейсом (контактная площадка или радиоинтерфейс). У смарт-карт нет собственного питания и они получают его от терминала через контакты (ICC) или индукционную катушку (PICC).

Цель спецификации PC/SC Workgroup — предоставить единый унифицированный интерфейс для работы с любыми IFD/PCD. Спецификации PC/SC доступны для свободного скачивания на сайте организации: https://pcscworkgroup.com/specifications/

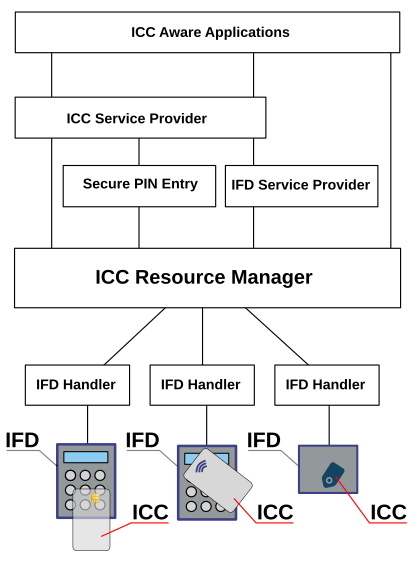

Архитектура PC/SC иерархичная.

На самом нижнем уровне находятся физические устройства для считывания (терминалы для чтения карт) — IFD/PCD и собственно карты — ICC/PICC. Между картами и терминалами используется электрический сигнальный протокол, он предельно низкоуровневый и оперирует электрическими характеристиками (частота, напряжение и так далее). У каждого IFD может быть свой способ подключения к компьютеру (USB, COM, Firewire и т.д.), свой собственный протокол для работы через порт подключения.

Уровнем выше располагаются IFD Handler, по сути это что-то вроде драйверов, которые преобразуют специфичный интерфейс каждого IFD в унифицированный, который используется уровнем выше.

На следующем уровне — ICC Resource Manager, менеджер ресурсов — это ключевой компонент всей инфраструктуры, он должен быть единственным в ОС и, скорее всего, предоставляется операционной системой. ICC Resource Manager управляет доступом до всех ICC и FD, отслеживает появление в системе новых терминалов, подключение и отключение ICC/PICC. Также задачей менеджера является разделение доступа до IFD и транзакции. Именно через него должны проходить все коммуникации между прикладным/системным ПО и ридерами. Никакое другое ПО не должно иметь самостоятельного доступа до непосредственно IFD Handler. Однако, терминал вполне может быть доступен как USB-устройство, например, то есть какой-то другой драйвер может работать параллельно с IFD handler.

В линуксе роль ICC Resource Manager выполняет демон pcscd из пакета pcsc-lite. В макоси и windows менеджер является стандартной частью операционной системы.

Выше ICC Resource Manager по иерархии находятся все остальные компоненты (сервис-провайдеры) и программы операционной системы. Они могут работать как напрямую через менеджер, так и через друг-друга. На картинке выше нарисовано несколько таких сервис-провайдеров. Более подробно о них написано во вводной части к спецификации PC/SC. Один из самых распространённых сервис-провайдеров — крипто-провайдер, который предоставляет для прикладных приложений унифицированный интерфейс взаимодействия с криптографическими приложениями на ICC/PICC.

На последнем уровне находятся прикладные приложения. Они могут работать как с промежуточными сервис-провайдерами, так и напрямую с ICC Resource Manager. Естественно, приложение должно уметь работать с интерфейсом сервис-провайдера или с низкоуровневым интерфейсом менеджера.

Я лишь коротко рассказал об основных компонентах в архитектуре PC/SC, детально они описаны в официальном стандарте. Дальше в тексте я буду иногда использовать только что описанные термины и сокращения, например, вместо «терминал» я буду писать «IFD», вместо «смарт-карта» — «ICC», а вместо «NFC-карта» — «PICC».

Схема работы IFD и ICC¶

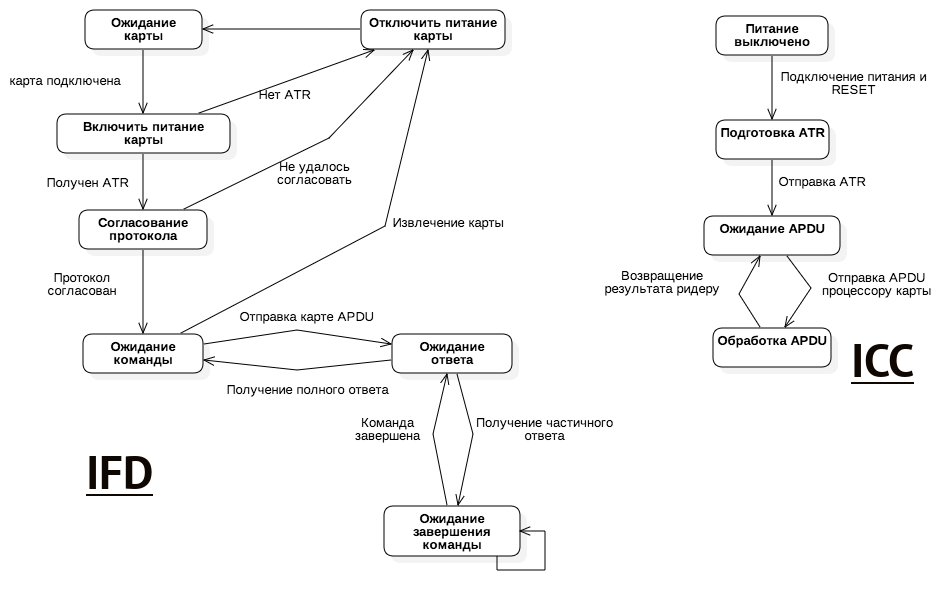

Рассмотрим сначала диаграмму состояний IFD и ICC (напомню, что ICC — это чиповая карта с контактной площадкой, в этом разделе рассматриваются только они).

Концептуально действительно всё просто: при подключении карты (подаче питания) отправляется сигнал RESET. Это делается через выделенную контактную площадку RST. Чип на карте понимает, что пришло питание и пошёл процесс инициализации, значит нужно отправить назад специальный байтовый массив ATR (расшифровывается как Answer-to-Reset). Карта должна это сделать очень быстро, иначе IFD посчитает её неисправной и прекратит взаимодействие.

О структуре ATR я рассказываю подробно дальше в этой статье. Однако сейчас отмечу два важных момента:

- ATR генерируется микропроцессором контактной чиповой карты.

- В ATR содержится необходимая для дальнейшей работы информация: протоколы, код производителя, параметры протоколов и так далее. ATR не является идентификатором карты! Главная его цель — корректная инициализация оборудования для дальнейшей работы.

Когда IFD получает ATR, он его парсит, извлекает нужные для корректного соединения параметры и переключается в готовый для дальнейшего взаимодействия режим. В этом режиме коммуникации между IFD и ICC происходят путём отправки и получения TPDU — Transport Protocol Data Unit. А между ICC и прикладными программами общение происходит посредством APDU — Application Protocol Data Unit. Отправка APDU и обработка ответов — это главное, чем занимается программа, работающая с PC/SC. ICC преобразует APDU в TPDU, отправляет TPDU в карту, получает ответ также в виде TPDU и преобразует его в APDU.

Схема работы PCD и PICC¶

Напомню, что для бесконтактных карт IFD называется PCD — Proximity Coupling Device.

Существует два типа PICC, отличающихся по сигнальному интерфейсу, они обозначаются как Type A и Type B. Оба типа определены в разделе 7 стандарта ISO/IEC 14443-2. Оба типа карт используют одну и ту же частоту — 13,56 МГц, но у них разные низкоуровневые и радиочастотные характеристики, а также разные схемы инициализации.

Процесс инициализации бесконтактной карты устроен существенно сложнее, чем для контактной. Бо́льшую его часть занимает так называемый цикл антиколлизии. Коллизия возникает, когда в электромагнитное поле PCD одновременно попадает более одной карты и PCD должен эти карты отличить друг от друга. Алгоритм этого процесса весьма сложный и занимает несколько десятков страниц описания в стандартах ISO/IEC 14443-2 и ISO/IEC 14443-3, поэтому я его здесь приводить не буду, да нам он особо и не понадобится — этим полностью занимается терминал и драйвер.

Также у PICC в принципе отсутствует ATR, вместо него PCD получает от карты другие данные, на основе которых устанавливает соединение. Однако для совместимости с ISO/IEC 7816 (который, напомню, лежит в основе PC/SC) PCD формирует ATR вместо карты на основе данных из процедуры инициализации. Этот процесс описан в разделе 3.1.3.2.3 спецификации PC/SC part 3.

В любом случае, для клиента PC/SC процесс начала работы с PICC практически ничем не отличается от ICC и логически выглядит примерно так же, как на иллюстрации из предыдущего раздела.

Обмен данными: термины и сокращения¶

Физические аспекты протокола для общения с чиповой картой (с контактной площадкой) определены в стандарте ISO/IEC 7816-3 (ГОСТ Р ИСО:МЭК 7816-3, это нас не интересует, поскольку за это отвечают компоненты PC/SC.

Собственно протокол для приложений определён в стандарте ISO/IEC 7816-4 (ГОСТ Р ИСО:МЭК 7816-4). В нём описывается формат команд и ответов APDU, структуры данных и приложений.

Сначала несколько терминов и сокращений (на базе определений из ГОСТ Р ИСО:МЭК 7816-4:2013, исправленных для нормального восприятия). Весь список я тут приводить не буду, только самое главные, мы их дальше будем активно использовать.

- Application

- Структуры, элементы данных и программные модули (на ICC/PICC), необходимые для выполнения определенных функций. Примеры приложений: банковское (Visa/MasterCard), телефонное (SIM для GSM-сети).

- APDU

- application protocol data unit, блок данных прикладного протокола: основной тип данных, который используется для связи ICC/PICC и IFD/PCD. APDU представляет собой байтовый массив с определённой логической структурой.

Структура пары команда-ответ¶

«Драйверы» из PS/SC берут на себя всю низкоуровневую работу с протоколами, клиентам остаётся только сравнительно высокоуровневая часть: отправка и получение байтов стандартизированным образом.

Взаимодействие с NFC-картами происходит через эмуляцию протокола T=1, такой протокол также называется

T=CL. Однако для приложения работа с NFC-картой через PC/SC ничем не отличается от работы с картой с контактной площадкой.

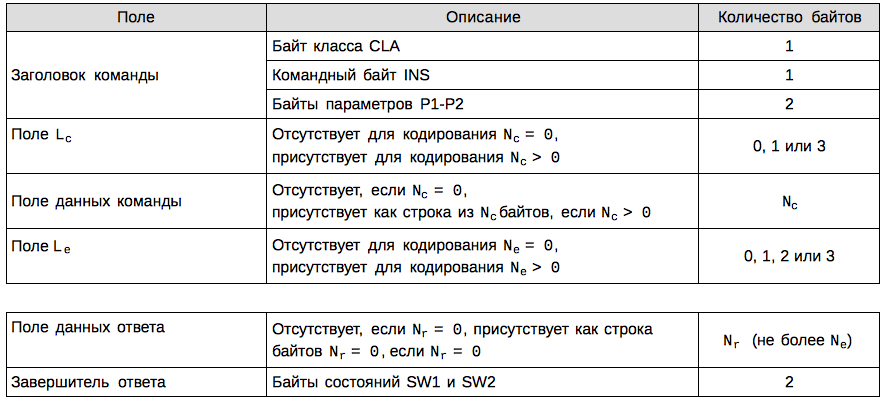

Пара команда-ответ состоит из двух идущих подряд сообщений: APDU команды (от прикладной программы через терминал к карте) и APDU ответа (от карты через терминал к прикладной программе). Каждый APDU представляет собой последовательность байтов со следующей структурой (Таблица 1 из раздела 5.1 стандарта ISO/IEC 7816-4):

Это достаточно сложное описание, к этой таблице в ISO/IEC 7816-4 прилагается подробное объяснение, рекомендую посмотреть его, если хотите полностью разобраться.

К счастью, всего существует четыре структурно отличающихся варианта APDU команды, их принято называть Case 1, Case 2, Case 3 и Case 4. Вот их структура:

Case 1:

┌─────┬─────┬────┬────┐

│ CLA │ INS │ P1 │ P2 │

└─────┴─────┴────┴────┘

Case 2:

┌─────┬─────┬────┬────┬────┐

│ CLA │ INS │ P1 │ P2 │ Le │

└─────┴─────┴────┴────┴────┘

Case 3:

┌─────┬─────┬────┬────┬────┬─┬─┬─┬─┬─┬─┐

│ CLA │ INS │ P1 │ P2 │ Lc │ DATA │ длина DATA равна значению Lc

└─────┴─────┴────┴────┴────┴─┴─┴─┴─┴─┴─┘

Case 4:

┌─────┬─────┬────┬────┬────┬─┬─┬─┬─┬─┬─┬────┐

│ CLA │ INS │ P1 │ P2 │ Lc │ DATA │ Le │ длина DATA равна значению Lc

└─────┴─────┴────┴────┴────┴─┴─┴─┴─┴─┴─┴────┘

APDU команды (также называется C-APDU) начинается с байта CLA — это класс команды, он задаёт параметры коммуникации, его структура детально описана в разделе 5.1.1 стандарта ISO/IEC 7816-4. Например, самый старший бит определяет принадлежность команды: если он установлен в 1, то это проприетарная команда, не описанная в стандарте ISO/IEC 7816-4. Вот несколько примеров CLA:

CLA │ Описание

═════╪══════════════════════════════════════════════════════════════════════════════

00 │ структура команды по ISO/IEC 7816-4, без защиты сообщений, логический канал 0

─────┼──────────────────────────────────────────────────────────────────────────────

8X │ электронный кошелёк/банковские карты

─────┼──────────────────────────────────────────────────────────────────────────────

A0 │ SIM-карты для сотовой связи

─────┼──────────────────────────────────────────────────────────────────────────────

FF │ используется для бесконтактных карт в рамках спецификации PC/SC

Можно считать, что CLA задаёт «пространство имён» (namespace) для команд.

❈ ❈ ❈

Командный байт INS (сокращение от instruction) определяет собственно команду (функцию, инструкцию — эти термины взаимозаменяемы и я их все буду использовать). В отрасли принято использовать одинаковые коды инструкций для близких по смыслу операций. Стандартные межотраслевые команды приведены в ISO/IEC 7816-4, а в конкретных отраслях они используются в собственных проприетарных классах CLA.

❈ ❈ ❈

Следующие два байта P1 и P2 — это параметры команды, их семантика зависит от конкретных CLA и INS.

CLA, INS, P1 и P2 — это четыре обязательных поля любой С-APDU, они образуют заголовок команды и присутствуют во всех вариантах C-APDU.

❈ ❈ ❈

Поле Le (сокращение от Length, expected) задаёт, какой длины ответ мы хотим получить. Значение Le равное нулю означает «хотим получить все данные». Длина этого поля может быть 1, 2 или 3 байта, в стандарте описывается, как оно формируется. Если Le отсутствует (Case 1, Case 3), то ответ на команду (без учёта статусных байтов, о них ниже) ожидается нулевой длины (однако это правило часто игнорируется).

❈ ❈ ❈

В поле Lc (сокращение от Length, command) задаётся размер дополнительного блока данных команды в байтах, если данных нет, то это поле должно отсутствовать.

Если Lc присутствует и содержит значение больше нуля (это значение принято обозначать как Nc), то далее идёт блок дополнительных данных команды ровно из Nc байтов.

❈ ❈ ❈

После отправки C-APDU в терминал, он возвращает ответ в виде R-APDU. Длина ответа должна быть как минимум два байта. В двух последних содержится статус выполнения команды (в стандарте они называются status word bytes), а в остальных — полезные данных. Если команда не возвращает полезных данных, R-APDU имеет следующий вид:

┌─────┬─────┐

│ SW1 │ SW2 │

└─────┴─────┘

Если возвращаются данные, то такой:

┌┬─┬─┬─┬────┬─┬─┬┬─────┬─────┐

│ RESPONSE DATA │ SW1 │ SW2 │

└┴─┴─┴─┴────┴─┴─┴┴─────┴─────┘

Допустимые значения SW1/SW2 также определены в ISO/IEC 7816-4. Принято записывать значение статуса в виде hex-значения 0xXXYY, где XX — это SW1, а YY — SW2. 0xXXYY также иногда называют статусным словом (SW как раз означает Status Word). Например, статус успешного завершения команды — 90 00, а целиком R-APDU может выглядеть так: 01 02 03 00 90 00. Запись 61XX означает, что SW1 = 61, а SW2 может принимать любое значение.

INS,CLA,P1и т.д. — это стандартизированные названия соответствующих байтов/полей в массиве байтов APDU, на них можно ссылаться при описании различных APDU. Они фигурируют во всех стандартах, так или иначе пересекающихся с ISO/IEC 7816.

❈ ❈ ❈

Любое взаимодействие с терминалом (и соответственно с картой) происходит через отправку и получение APDU. Также у каждого терминала бывают внутренние команды, которые не передаются на карту. Например, для управления светодиодами на корпусе используются псевдо-команды или псевдо-APDU, они используют зарезервированные CLA и INS для собственных операций.

❈ ❈ ❈

Рассмотрим команду Get Data для бесконтактных карт (описывается в разделе 3.2.2.1.3 спецификации PC/SC part 3). Код инструкции для неё (INS=CA) задан в стандарте ISO/IEC 7816-4, однако для бесконтактных карт семантика параметров и результата отличаются от изначальных. В зависимости от значения P1 инструкция возвращает либо UID, либо байты предыстории (historical bytes) из ATS (ATS — Answer-to-Select — некий аналог ATR для PICC, участвующий в процессе инициализации бесконтактной карты в PCD).

Вот байты команды:

FF CA 00 00 00

Поле CLA здесь — FF, это значение является зарезервированным и в стандарте ISO/IEC 7816-4 явным образом отмечено как невалидное (раздел 5.1.1), то есть команды с таким классом нельзя использовать для работы с картами. Поэтому в PC/SC этот класс используется для команд, предназначенных для терминала, это описано в разделе 3.2 спецификации PC/SC part 3. Команды в этом классе обрабатываются самим терминалом и преобразуются в низкоуровневые команды карты.

Поле INS — CA, это код инструкции Get Data.

Параметры команды:

P1=00,P2=00— для получения UIDP1=01,P2=00— для получения байтов предыстории из ATS (пока не задумывайтесь, что такое байты предыстории, просто некие данные)

Поле Lc отсутствует и, значит, отсутствует следующий за ним блок данных команды. То есть Nc=0.

В поле Le стоит значение 00, то есть мы ожидаем все данные сразу.

В следующем примере я покажу, как отправлять команды и получать ответы.

example-03: Получение UID бесконтактной карты¶

Для этого примера можно использовать только терминал для бесконтактных чиповых карт. Я использую бесконтактные карты потому, что для них гарантированно можно выполнить фиксированную команду с успешным результатом, а для контактных карт такое в общем случае неверно.

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-03/Example.java

Цели этого примера:

- показать, как выглядит в коде отправка команд и получение ответов;

- показать, как можно работать с массивами байтов в Java.

Начало как в прошлых примерах, поэтому я его не привожу: получаем список терминалов, берём первый, ждём подсоединения карты, подключаемся к карте:

// establish a connection to the card using autoselected protocol

var card = terminal.connect("*");

После подключения мы должны получить логический канал (logical channel, подробно описаны в разделе 5.1.1.2 ISO/IEC 7816-4); логические каналы используются, когда нужно одновременно работать с несколькими приложениями на карте. На данном этапе нам достаточно того, что так называемый основной канал (basic channel) обязан существовать всегда (далеко не все карты поддерживают несколько каналов):

// obtain logical channel

var channel = card.getBasicChannel();

APDU инструкции (напомню, это расшифровывается как application protocol data unit) для получения UID бесконтактной карты состоит из следующих байтов: FF CA 00 00 00. Так как в Java числовые типы знаковые, мы не можем напрямую использовать hex-литералы для инициализации массива байтов (byte[]), воспользуемся методом toByteArray(), определённым в нашем же классе, который преобразует список целочисленных значений из диапазона [0,..,255] в список байтов, который уже можно передавать в другие методы. А для печати байтового массива в hex-формате используем тоже наш метод hexify():

// execute command

int[] command = {0xFF, 0xCA, 0x00, 0x00, 0x00};

ResponseAPDU answer = channel.transmit(new CommandAPDU(toByteArray(command)));

System.out.printf("Card UID: %s%n", hexify(answer.getBytes()));

Для отправки команды сначала создаётся массив hex-значений, затем он конвертируется в байтовый массив, который используется в конструкторе класса javax.smartcardio.CommandAPDU и дальше этот объект передаётся в метод transmit() ранее полученного канала. Метод возвращает результат в виде объекта класса javax.smartcardio.ResponseAPDU.

В дальнейших примерах я не буду пользоваться этим методом задания массива байтов, поскольку в таком виде их трудно как читать, так и писать. Вместо этого я напишу конвертер строкового представления байтового массива в собственно массив, то есть строки вида

"FF CA 00"в массив{(byte)0xFF, 0xCA, 0x00}.

Дальше мы проверяем результат, если значение SW не 0x9000, то команда не выполнилась и мы выбрасываем наше локальное исключение InstructionFailedException:

if (answer.getSW() != 0x9000) {

throw new InstructionFailedException();

}

Данные ответа включают в себя SW в конце блока, поэтому мы вызываем метод getData(), который возвращает ответ без последних двух байтов:

var uidBytes = answer.getData();

System.out.printf("Card UID: %s%n", hexify(uidBytes));

Вот результат выполнения программы:

Using terminal PC/SC terminal ACS ACR122U

Card UID: 9C 9C AC 99

Если мы попытаемся запустить его для терминала карт с контактной площадкой, то получим ошибку:

Using terminal PC/SC terminal ACS ACR38U-CCID

CardException: javax.smartcardio.CardException: sun.security.smartcardio.PCSCException: SCARD_E_NOT_TRANSACTED

Это происходит потому, что терминал/карта не поддерживают такие операции.

UID бесконтактной карты определяется в разделе 6.4.4 стандарта ISO/IEC 14443-3 и может быть длиной 4, 7 или 10 байтов. UID в общем случае НЕ является постоянным уникальным идентификатором карты — стандарт допускает его динамическую случайную генерацию (картой). Основная цель UID — идентификация карты в цикле антиколлизии. Считается, что вероятность совпадения UID нескольких карт, поднесённых к одному терминалу, исчезающе мала.

Некоторые производители карт гарантируют, что все выпущенные ими чипы/карты размером 7 байтов уникальны. Однако не стоит на это полагаться.

❈ ❈ ❈

Теория: данные на смарт-карте¶

Типы карт по способу управления данными¶

Смарт-карты (и контактные, и бесконтактные) делятся на две группы:

- микропроцессорные карты — содержат микропроцессор и встроенное ПО для управления данными в памяти карты; они используются, например, в банковских картах, электронных паспортах, SIM-картах;

- карты памяти — содержат только данные и, возможно, средства разграничения доступа к ним; используются, например, как электронные проездные или карты оплаты в телефонах. Такие карты существенно дешевле микропроцессорных.

Микропроцессорная карта является мини-компьютером с процессором и памятью, в этом «компьютере» могут храниться данные и запускаться приложения. Типичный пример приложения — криптографическое, которое использует хранимый в постоянной памяти смарт-карты секретный ключ для шифрования/дешифрования данных извне карты, причём снаружи карты доступа к приватному ключу нет.

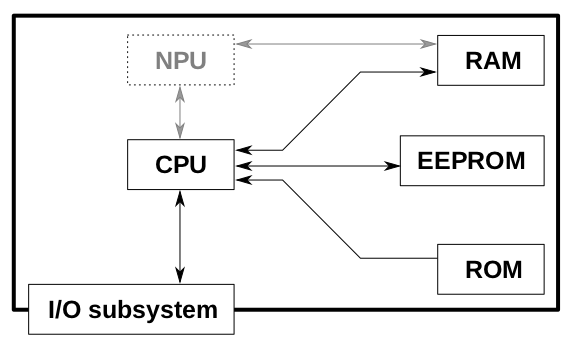

Логически любая микропроцессорная карта состоит из одних и тех же компонентов, вот они на схеме вместе со связями.

- CPU

- Главный микропроцессор карты, традиционно использовался 8-битный микроконтроллер с набором инструкций Motorola 6805 или Intel 8051, однако сейчас там может стоять гораздо более мощный (16- или даже 32-битный) процессор.

- NPU

- Опциональный математический сопроцессор, микроконтроллер со специфичной для какой-либо узкой задачи, например, для криптографических операций.

- I/O subsystem

- Подсистема ввода/вывода, через неё проходят все данные из карты и в карту.

- RAM

- Random access memory — оперативная память, очищается после отключения питания. Обычно размер оперативной памяти очень небольшой.

- ROM

- Read only memory — постоянная память, записанные на ней данные нельзя изменить, в ROM записывается, например, операционная система, криптографические и другие базовые программы.

- EEPROM

- Electronically erasable programmable read only memory — перезаписываемая память, содержимое которой не исчезает после отключения питания.

❈ ❈ ❈

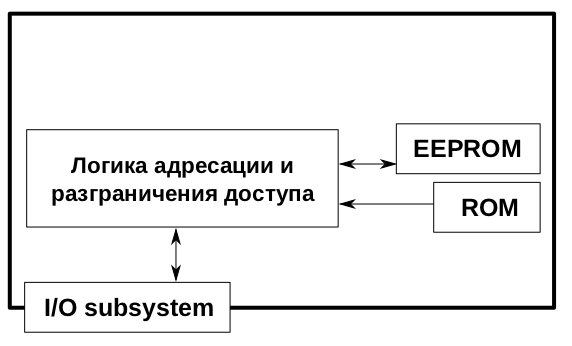

Карта памяти (memory card, storage card) устроена существенно проще, внутри неё нет полноценного микропроцессора, а только простой недорогой чип, умеющий выполнять фиксированные несложные операции. Устроена она примерно так:

- I/O subsystem

- Подсистема ввода/вывода, через неё проходят все данные из карты и в карту.

- ROM

- Read only memory — постоянная память, записанные на ней данные нельзя изменить. На картах памяти в ROM хранится, например, уникальный идентификатор карты, который присваивается при её изготовлении.

- EEPROM

- Electronically erasable programmable read only memory — перезаписываемая память, содержимое которой не исчезает после отключения питания. Размер этой памяти для карт данного типа обычно очень небольшой, измеряется буквально килобайтами.

- Логика адресации и разграничения доступа

- Это простой чип, обычно проприетарный с закрытой архитектурой, его роль состоит в обработке сигналов от подсистемы ввода-вывода и запись/чтение блоков памяти в EEPROM. Также этот чип отвечает за разграничение доступа к определённым блокам памяти.

❈ ❈ ❈

Самыми распространёнными бесконтактными картами памяти являются Mifare Classic. Они выпускаются как в виде традиционных пластиковых карт, так и виде брелков, наклеек, колец и т.п. Самый известный пример их использования — разнообразные транспортные карты: московская «Тройка», питерский «Подорожник», транспортная карта компании «Золотая корона» и так далее.

Работа с картами памяти Mifare Classic 1K¶

У Mifare собственный сигнальный протокол (между картой и терминалом) и своя собственная схема работы с данными. Эти карты не следуют стандарту ISO/IEC 7816, поэтому не понимают описанные там стандартные команды. Однако в PC/SC определены инструкции в классе FF, которые многие терминалы понимают и корректно транслируют в низкоуровневые команды для конкретного типа карты, в нашем случае — это Mifare. Полную спецификацию протокола карты можно прочитать в официальном документе производителя этих карт NXP: MIFARE Classic EV1 1K datasheet.

На карте Mifare Classic 1K один килобайт (1024 байта) в перезаписываемой памяти EEPROM, эта память разделена на 16 секторов, доступ к каждому сектору контролируется двумя разными ключами, которые обозначаются как Ключ A и Ключ B. Каждый сектор разделён на 4 блока по 16 байтов.

«Адреса» секторов начинаются с нуля: первый имеет адрес 0x0, второй — 0x1 и так далее до шестнадцатого сектора с адресом 0xf.

У блоков адресация сквозная через сектора и начинаются тоже с нуля, например, сектор 0x0 состоит из блоков с адресами {0x0, 0x1, 0x2, 0x3}, сектор 0x1 — из блоков {0x4, 0x5, 0x6, 0x7}, а сектор 0xF — из блоков {0x3C, 0x3D, 0x3E, 0x3F}.

Первый блок памяти карты (с адресом 0x0) зарезервирован под данные производителя и содержит, в частности, UID. Теоретически он защищён от перезаписи, однако существуют «хакерские» карты, где данные в этом блоке можно изменить.

❈ ❈ ❈

Внешние клиенты не имеют прямого доступа к этим блокам и не могут записывать туда произвольную информацию. Также нельзя использовать все 1024 байта для записи данных, часть этого места зарезервирована для хранения ключей и условий доступа. Можно читать или писать только блок целиком (то есть 16 байт), если это позволяют условия доступа. Писать/читать отдельные байты или произвольные участки памяти нельзя.

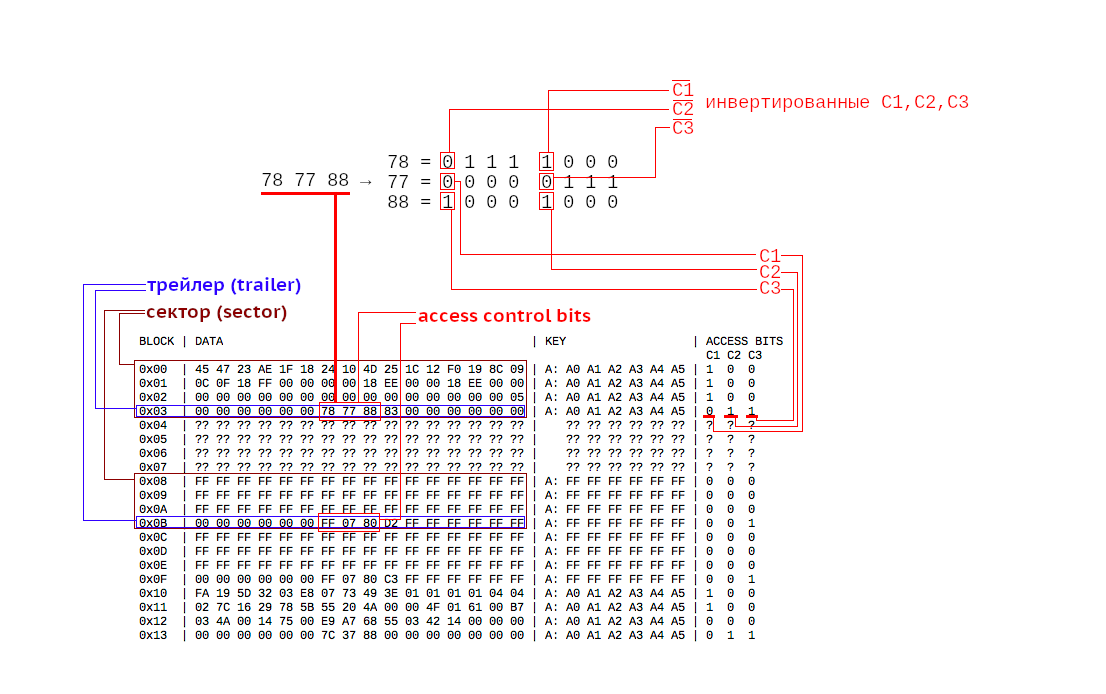

Последний блок каждого сектора называется трейлером сектора (sector trailer) и содержит (именно в таком порядке с нулевого байта): Ключ A (6 байтов, обязательно), условия доступа (access conditions, access bits, access control bits, 3 байта), пользовательский байт, Ключ B (6 байтов). Вместо Ключа B, если он не нужен, можно хранить любые другие данные.

Перед любой операцией с памятью карты требуется обязательная аутентификация, она выполняется отдельно для каждого из блоков, к данным которых нужен доступ. Для аутентификации используется упомянутый ранее Ключ A (или Ключ B). Для всех операций внешние клиенты используют специальный инструкции, которые затем транслируются терминалом в протокол карты. Операция чтения/записи выполняется за три инструкции:

- записать в память терминала 6 байтов ключа;

- выполнить команду аутентификации для нужного блока;

- выполнить нужную операцию с этим блоком.

PCD (Proxymity Coupling Device) транслирует C-APDU в сигнальный протокол карты, а потом так же транслирует ответ назад в R-APDU.

Допустимые операции с памятью сектора определяются условиями доступа из трейлера сектора. Для каждого блока можно установить условия доступа (на операции Read, Write, Increment, Decrement, Restore) и какой ключ использовать для аутентификации (Ключ A или Ключ B). Отдельно задаются условия доступа к блоку с трейлером (read, write).

Каждый блок в зависимости от параметров в условиях доступа может быть либо бинарным блоком (read/write block, то есть набором байтов, который можно прочитать и записать), либо числовым блоком (value block, то есть в блоке хранится целое число размером 4 байта). К числовому значению в блоке помимо операций Read и Write можно также применять операции Increment, Decrement, Transfer и Restore. Числовое значение — это четырёхбайтовое знаковое целое, в блоке может храниться только одно значение, внутри байтов блока оно повторяется три раза для контроля целостности.

Работа с числовыми блоками выходит за границы спецификации PC/SC (и этой статьи), каждый производитель терминалов реализует собственные команды для этого.

❈ ❈ ❈

Условия доступа для каждого блока представляют собой три бита. Они особым образом упакованы в трёх байтах из трейлера. В спецификации подробно описан способ хранения, а также приводятся таблицы, объясняющие, как именно нужно интерпретировать различные сочетания этих битов для всех типов блоков. Подробнее о битах доступа я расскажу в одном из примеров.

Значение Ключа A можно только записать, но нельзя прочитать, эти байты всегда возвращаются заполненными нулями. Значение Ключа B можно сделать читаемым определённым сочетанием битов доступа.

Теоретически такой подход к управлению данными позволяет добиться весьма впечатляющих результатов. Можно использовать разные наборы ключей A и B, чтобы сохранять в нужные блоки нужную информацию и безопасно её обновлять. Однако этот формат карты давно взломан и поэтому совершенно не безопасен: всю информацию (и ключи тоже) можно легко извлечь, а при желании можно сделать полную копию карты, используя специальные китайские карты-болванки.

Жизненный цикл карты Mifare Classic обычно такой:

- На заводе производится чип со стандартными ключами и условиями доступа.

- Партия чипов поставляется производителю носителей.

- Производитель вставляет чипы в различные оболочки: карту, брелок, наклейку итп. Возможно ещё и рисует что-нибудь на карте.

- Карта поставляется оптовой партией сервис-провайдеру, например, метрополитену.

- Провайдер персонифицирует карту, то есть заполняет её нужными значениями, регистрирует в своей базе идентификатор, выставляет новые условия доступа и меняет ключи.

- Карта попадает к конечному пользователю.

Когда я пишу «карта», я имею в виду чип, физически носитель этого чипа может быть наклейкой, брелком и т.д.

Помимо Mifare Classic существуют более защищённые микропроцессорные карты, но у них свой протокол, устроенный совершенно по-другому. Также существуют более защищённые карты Mifare Plus, у которых есть режим обратной совместимости с Mifare Classic, однако в этом режиме они точно так же уязвимы.

А теперь несколько практических примеров работы с картой Mifare Classic. После них я расскажу о микропроцессорных картах.

example-04: Чтение карты Mifare Classic¶

Для этого примера можно использовать только терминал для бесконтактных чиповых карт.

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-04/Example.java

Цели этого примера:

- подготовка терминала для чтения данных (аутентификация) в соответствии со спецификацией PC/SC;

- чтение данных c картs Mifare Classic 1K;

- обработка ошибок;

- вынесение часто используемого кода в отдельные методы для переиспользования.

Вам понадобится какая-нибудь карта Mifare Classic 1K, для которой вы знаете хотя бы один ключ доступа. Идеально подойдёт чистая заводская неперсонифицированная карта. Также можете попробовать бесконтактный транспортный проездной («Тройка», «Подорожник», «Единая транспортная карта»), они часто сделаны на базе чипов Mifare Classic 1K. Даже если вы не знаете ключей доступа, то всё равно можете попробовать выполнить пример для имеющихся у вас карт.

Я пропускаю код для базовых шагов и предполагаю, что мы уже инициировали соединение с библиотекой, прочитали список терминалов, выбрали первый и подключились к поднесённой карте.

Чтобы получить доступ к данным на карте, мы должны провести аутентификацию с правильным ключом. Этот процесс проходит в два этапа: сначала отправляем терминалу ключ, чтобы он его запомнил в своей внутренней памяти, а затем отправляем команду аутентификации со ссылкой на запомненный ключ.

Для формирования байтового массива с APDU мы будем пользоваться нашим новым методом toByteArray(), который будет принимать на вход текстовую строку с кодами байтов (типа AF 02 4E 12), а выдавать байтовый массив. Его код вы можете посмотреть в полном исходном тексте примера.

Для новой карты (чипа) производитель устанавливает фиксированные ключи, некоторые из них приведены в таблице ниже:

Производитель │ Ключ A │ Ключ B

══════════════╪═════════════════════╪════════════════════

NXP │ FF FF FF FF FF FF │ FF FF FF FF FF FF

──────────────┼─────────────────────┼────────────────────

Infineon │ A0 A1 A2 A3 A4 A5 │ B0 B1 B2 B3 B4 B5

Первый этап: запись ключа в памяти терминала. Это делается всё тем же методом transmit() для передачи APDU команды Load Keys (определена в спецификации PC/SC part 3, раздел 3.2.2.1.4):

byte[] command;

// 1. load key

// CLA INS P1 P2 Lc Data

command = toByteArray("FF 82 00 00 06 FF FF FF FF FF FF");

answer = channel.transmit(new CommandAPDU(command));

if (answer.getSW() != 0x9000) {

System.out.printf("Response failed: %s%n", hexify(answer.getBytes()));

throw new InstructionFailedException();

}

APDU команды выглядит так: FF 82 00 00 06 FF FF FF FF FF FF

CLA = FF, напомню, что значениеFFне разрешено в ISO 7816 и в этом классе передаются команды для терминалаINS = 82, код инструкции Load KeysP1 = 00, набор битов, задающий структуру ключа; в данном случае00означает, что ключ сохраняется в волатильной памяти, то есть терминал его забудет после отключения питания, ACR122U другие режимы не поддерживает. Иные модели терминалов могут сохранять ключ в постоянной памяти.P2 = 00, номер ключа, для ACR122U здесь может стоять либо00, либо01. По сути это условный номер ячейки памяти терминала, в которую записать ключ, это же значение мы передадим в следующей инструкции.Lc = 06, длина блока данных для команды, в котором мы передаём ключ длиной 6 байтов- собственно данные ключа (мы используем стандартный, который производитель зашил в карту при изготовлении —

FF FF FF FF FF FF).

Коды ошибок для Load Keys определены в спецификации PC/SC part 3, раздел 3.2.2.1.4, вы должны их все обрабатывать, если пишете нормальную программу. Однако не гарантируется, что терминал вернёт корректную ошибку, часто он возвращает общий код 63 00 без уточнения, что именно пошло не так.

❈ ❈ ❈

Следующий этап — аутентификация, она выполняется для конкретного блока. Инструкция — General Authenticate, она описана в спецификации PC/SC part 3, раздел 3.2.2.1.6.

// 2. authentication

// CLA INS P1 P2 Lc Data

command = toByteArray("FF 86 00 00 05 01 00 00 60 00");

answer = channel.transmit(new CommandAPDU(command));

if (answer.getSW() != 0x9000) {

System.out.printf("Response failed: %s%n", hexify(answer.getBytes()));

throw new InstructionFailedException();

}

APDU команды выглядит так: FF 86 00 00 05 01 00 00 60 00

CLA = FFINS = 86, команда General AuthenticateP1 = 00, должен стоять нольP2 = 00, должен стоять нольLc = 05, длина данных для команды, 5 байтов- собственно данные, они имеют следующую структуру

01— версия, на данный момент только0100— старший байт номера блока00— младший байт номера блока, в нашем случае мы хотим прочитать нулевой блок60— типа ключа, который мы хотим использовать для аутентификации,60означает Ключ A,61— Ключ B.00— номер ключа, см. вызов предыдущей команды, аргумент P2

На этом этапе терминал может вернуть специальную ошибку в статусном слове, если вы указали на прошлом этапе некорректный ключ. Однако это тоже не гарантируется и вы можете получить опять общий код 63 00.

Пару слов об адресации блоков. Схема со старшим и младшим байтами позволяет адресовать 65536 блоков с адресами от 0x0000 до 0xFFFF. В Mifare Classic 1K только 64 блока, поэтому старший байт всегда будет нулевым, а младший может быть в диапазоне от 0x00 до 0x3F.

❈ ❈ ❈

И, наконец, чтение данных из блока. Мы хотим прочитать тот блок, для которого проводили аутентификацию на прошлом этапе. Инструкция — Read Binary, она описана в спецификации PC/SC part 3, раздел 3.2.2.1.8.

// 3. read data

// CLA INS P1 P2 Le

command = toByteArray("FF B0 00 00 10");

answer = channel.transmit(new CommandAPDU(command));

if (answer.getSW() != 0x9000) {

System.out.printf("Response failed: %s%n", hexify(answer.getBytes()));

throw new InstructionFailedException();

}

System.out.printf("Block data: %s%n", hexify(answer.getData()));

APDU команды выглядит так: FF B0 00 00 10

CLA = FFINS = B0, команда Read BinaryP1 = 00, старший байт номера блокаP2 = 00, младший байт номера блокаLe = 10, размер ожидаемого результата, 16 байтов (10в шестнадцатеричном представлении)

Если мы правильно угадали с ключом, терминал должен вернуть R-APDU с байтами нулевого блока. В случае моей карты это выглядит так:

Using terminal PC/SC terminal ACS ACR122U

Block data: 9C 9C AC 99 35 08 04 00 01 51 BE 34 B3 D0 FB 1D

В этом блоке находится записанная производителем системная информация о карте, например, UID. Теоретически, пользовательно не должен иметь права на её модификацию.

Мы используем метод getData() чтобы отсечь последние два байта ответа от байтового массива.

Вы можете поэкспериментировать с кодом, например, чтобы вернуть содержимое второго блока (с адресом 0x0001), отправьте в третьем этапе команду с таким APDU: FF B0 00 01 10. Обратите внимание, что после успешной аутентификации инструкция Read Binary будет использовать этот же ключ для всех попыток доступа к любому из четырёх блоков этого же сектора. Поэтому вы можете аутентифицироваться для блока 0x0000 и пытаться читать данные из остальных трёх блоков без необходимости проводить аутентификацию заново. Однако читать блоки из другого сектора уже не получится.

В обычных картах (например, транспортных) для хранения данных используется только несколько секторов, а для первого сектора часто оставляется стандартный ключ доступа. Например, в карте «Тройка» Ключ А первого сектора: A0 A1 A2 A3 A4 A5.

Важные моменты из этого примера

- В четвёртом блоке каждого сектора хранятся ключи (только для этого сектора!) и условия доступа для всех четырёх блоков сектора.

- Всего в секторе можно хранить два ключа: Ключ A и Ключ B.

- Для каждого блока можно установить свои параметры доступа.

- Для любых операций с данными на карте Mifare Classic требуется предварительная аутентификация для конкретного блока, после чего можно без аутентификации получить доступ к остальным блокам сектора (с этим же ключом).

- Аутентификация выполняется в два этапа: сначала ключ загружается в терминал, а затем производится аутентификация со ссылкой на ранее загруженный ключ.

- Ключ живёт в терминале до его отключения, если он был загружен в волатильную память.

- Если загрузить ключ в неволатильную память, он будет доступен и после отключения.

- В ACR122U можно загрузить одновременно только два ключа и только в волатильную память.

- У каждого терминала есть особенности, поэтому обязательно читайте документацию.

- Для новой карты ключи A и B установлены в значения по умолчанию, разные для разных производителей.

example-05: Разбор данных на карте Mifare Classic¶

Для этого примера можно использовать только темринал для бесконтактных чиповых карт.

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-05/Example.java

Цели этого примера:

- корректно разобрать условия доступа для каждого блока;

- корректно обработать все ошибки.

По сути этот пример является чуть усложнённой версией предыдущего. Схема программы примерно такая:

- задать список констант-ключей;

- пройтись по всем секторам карты и попробовать аутентифицироваться на каждом всеми заданными ключами;

- попытаться прочитать содержимое всех блоков при успешной аутентификации;

- попытаться прочитать условия доступа для каждого сектора;

- красиво изобразить результат на экране в псевдографике:

- показать для каждого из секторов, какой ключ обнаружен (A, B, A и B, никакой);

- показать данные для каждого блока и ключ, при помощи которого они были прочитаны;

- также показать биты доступа для каждого блока.

❈ ❈ ❈

Для начала определим список ключей, которыми будем тестировать карту:

// define list of keys to test

var defaultKeys = new ArrayList<String>();

defaultKeys.add("FF FF FF FF FF FF"); // default NXP key

defaultKeys.add("A0 A1 A2 A3 A4 A5"); // default Infineon Key A

defaultKeys.add("B0 B1 B2 B3 B4 B5"); // default Infineon Key B

var keysNumber = defaultKeys.size();

И создадим переменные, в которых будем сохранять прочитанные данные по мере их обработки:

// store collected data in these variables

var blocksData = new ArrayList<byte[]>(64);

var blocksKeys = new ArrayList<String>(64);

var blocksAccessBits = new ArrayList<char[]>(64);

В blocksData будем сохранять байты каждого блока, в blocksKeys ключ, которым мы прочитали блок; в blocksAccessBits биты условий доступа.

Так как весь результат мы будем выводить в окно консоли, напечатаем сначала заголовок со списком всех секторов, дальше при чтении карты мы параллельно будем заполнять определённые выше массивы и печатать в консоль информацию по найденным ключам для каждого сектора. После чтения всех секторов распечатаем данные для каждого блока.

Итак, заголовок:

// print header for all sectors

System.out.printf("Sectors: ");

for (int sector=0; sector<16; sector++) {

System.out.printf("0x%X ", sector);

}

Выполним цикл для каждого из 16 секторов. В начале каждой итерации добавим четыре пустых объекта (null) во все три массива. Если мы найдём данные для них дальше, заполним ими вместо null. Определим две boolean-переменные, где будем хранить информацию о найденных ключах A и B. И вычислим «адрес» первого блока в сектора в переменной firstBlock.

for (int sector=0; sector<16; sector++) {

// insert null object for all blocks in this sector, they

// will be updated later

for (int j=0; j<4; j++) {

blocksData.add(null);

blocksKeys.add(null);

blocksAccessBits.add(null);

}

boolean keyAFound = false;

boolean keyBFound = false;

// calculate first sector block address

int firstBlock = sector * 4;

Так как мы будем выполнять одинаковые APDU запросы много раз, создадим для них базовые массивы, которые будем модифицировать нужным образом при каждой операции:

// General Authenticate APDU template

var authenticateCommand = toByteArray("FF 86 00 00 05 01 00 00 00 00");

// Read Binary APDU template

var readBinaryCommand = toByteArray("FF B0 00 00 10");

Теперь для каждого из ключей выполним такой код: загрузим ключ, попытаемся аутентифицироваться им как ключом B, если получится, то попытаемся прочитать содержимое блока, если получилось, запишем данные в blocksData и blocksKeys. Затем повторим всё для ключа A.

for (var key : defaultKeys) {

// sonstruct Load Keys instruction APDU

var loadKeysCommand = toByteArray("FF 82 00 00 06 " + key);

var answer = channel.transmit(new CommandAPDU(loadKeysCommand));

if (answer.getSW() != 0x9000) {

System.out.println("Failed to load keys");

continue;

}

// try to auth using key as Key B for the first block

// prepare authenticateCommand

authenticateCommand[7] = (byte)firstBlock;

authenticateCommand[8] = 0x61;

answer = channel.transmit(new CommandAPDU(authenticateCommand));

if (answer.getSW() == 0x9000) {

keyBFound = true;

// success, try to read data from all blocks (for this sector only!):

for (int i=0; i<4; i++) {

var block = firstBlock + i;

readBinaryCommand[3] = (byte)block;

answer = channel.transmit(new CommandAPDU(readBinaryCommand));

if (answer.getSW() == 0x9000) {

blocksData.set(block, answer.getData());

blocksKeys.set(block, "B: " + key);

}

}

}

// try to auth using key as Key A for the first block

// prepare authenticateCommand

authenticateCommand[7] = (byte)firstBlock;

authenticateCommand[8] = 0x60;

answer = channel.transmit(new CommandAPDU(authenticateCommand));

if (answer.getSW() == 0x9000) {

keyAFound = true;

// success, try to read data from all blocks (for this sector only!):

for (int i=0; i<4; i++) {

var block = firstBlock + i;

readBinaryCommand[3] = (byte)block;

answer = channel.transmit(new CommandAPDU(readBinaryCommand));

if (answer.getSW() == 0x9000) {

blocksData.set(block, answer.getData());

blocksKeys.set(block, "A: " + key);

}

}

}

}

После проверки всех ключей напечатаем статус (он будет печататься в одну строку):

// print found key status for this sector

if (keyAFound && keyBFound) {

System.out.printf("++++ ");

} else if (keyAFound) {

System.out.printf("AAAA ");

} else if (keyBFound) {

System.out.printf("BBBB ");

} else {

System.out.printf("---- ");

}

И теперь попытаемся вычислить биты контроля доступа, если мы ранее прочитали трейлер (то есть четвёртый блок) текущего сектора:

// calculate and store access bits for this sector blocks

var lastBlock = firstBlock + 3;

var trailerBytes = blocksData.get(lastBlock);

if (trailerBytes != null) {

// get access control bytes

byte b7 = trailerBytes[7];

byte b8 = trailerBytes[8];

char[] bits;

bits = new char[3];

bits[0] = checkAccessBit(b7, 4);

bits[1] = checkAccessBit(b8, 0);

bits[2] = checkAccessBit(b8, 4);

blocksAccessBits.set(firstBlock, bits);

bits = new char[3];

bits[0] = checkAccessBit(b7, 5);

bits[1] = checkAccessBit(b8, 1);

bits[2] = checkAccessBit(b8, 5);

blocksAccessBits.set(firstBlock+1, bits);

bits = new char[3];

bits[0] = checkAccessBit(b7, 6);

bits[1] = checkAccessBit(b8, 2);

bits[2] = checkAccessBit(b8, 6);

blocksAccessBits.set(firstBlock+2, bits);

bits = new char[3];

bits[0] = checkAccessBit(b7, 7);

bits[1] = checkAccessBit(b8, 3);

bits[2] = checkAccessBit(b8, 7);

blocksAccessBits.set(firstBlock+3, bits);

}

Здесь мы используем наш метод checkAccessBit, который возвращает символ '0' или '1' в зависимости от того, какой бит стоит в указанной позиции байта. Все биты контроля доступа упакованы в седьмой и восьмой байты трейлера, мы их предварительно вытаскиваем в переменные b7 и b8 и дальше заполняем массив blocksAccessBits.

Теперь у нас есть все данные и мы их распечатываем в консоли, этот код я не привожу, так как он тривиальный и вы его можете сами посмотреть в исходниках примера: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-05/Example.java (ищите строчку // now print found data).

Результат выполнения программы на одной из моих карт можно посмотреть тут: https://gist.github.com/sigsergv/16c57a7e709c8af029c676f2f97e7bc0.

❈ ❈ ❈

Для каждого блока в последней колонке таблицы печатаются три бита контроля доступа (или условия доступа) и о них я расскажу подробно.

Информация об условиях доступа записана в трейлере сектора в байтах 6, 7 и 8. И для каждого блока сектора (включая блок с трейлером) она определяется тремя битами, их принято обозначать как C1, C2, C3. Эти биты определённым образом распределены по битовым представлениям байтов 6, 7 и 8. Всего нам нужно 4×3=12 битов, они хранятся в 24 битах (8×3=24) два раза: в прямом и инвертированном видах. Теоретически, при чтении трейлера вы должны проверять целостность, чтобы соответствующие биты на инвертированной и прямой позициях дополняли друг друга, но я здесь этого не делаю.

Сочетания битов (их, как нетрудно понять, 8) имеют разный смысл для обычных блоков (первых трёх) и трейлера. Ниже две таблицы, как их интерпретировать, они взяты (в несколько упрощённом виде) из технической документации к карте Mifare Classic 1K.

Сочетание битов C1, C2 и C3 для первых трёх блоков сектора определяет следующие условия доступа:

C1 C2 C3 │ Что можно делать (остальное нельзя)

═══════════╪════════════════════════════════════════════════════════════════════

0 0 0 │ Разрешены все операции для ключей A или B

0 1 0 │ Read(А,B)

1 0 0 │ Read(A,B), Write(B)

1 1 0 │ Read(A,B), Write(B), Increment(B), Decrement/Transfer/Restore(A,B)

0 0 1 │ Read(A,B), Decrement/Transfer/Restore(A,B)

0 1 1 │ Read(B), Write(B)

1 0 1 │ Read(B)

1 1 1 │ Запрещены все операции для обоих ключей

Здесь запись Read(A,B) означает, что разрешено чтение блока ключом A или B, Write(B) — разрешена запись блока только ключом B и так далее. Напомню, что блок в mifare пишется только целиком.

Сочетание битов C1, C2 и C3 для трейлера сектора определяет следующие условия доступа до блока с трейлером:

C1 C2 C3 │ Что можно делать (остальное нельзя)

═══════════╪════════════════════════════════════════════════════════════════════

0 0 0 │ WriteA(A), AccessRead(A), ReadB(A), WriteB(A)

0 1 0 │ AccessRead(A), ReadB(A)

1 0 0 │ WriteA(B), AccessRead(A,B), WriteB(B)

1 1 0 │ AccessRead(A,B)

0 0 1 │ WriteA(A), AccessRead(A), AccessWrite(A), ReadB(A), WriteB(A)

0 1 1 │ WriteA(B), AccessRead(A,B), AccessWrite(B), WriteB(B)

1 0 1 │ AccessRead(A,B), AccessWrite(B)

1 1 1 │ AccessRead(A,B)

Здесь WriteA(B) означает, что можно ключом B перезаписать ключ A, ReadB(A) означает, что можно ключом A прочитать ключ B, AccessRead(A) можно читать байты контроля доступа ключом A и так далее.

Обратите внимание, что использовать Ключ B для контроля доступа можно только при условии, что условия доступа на трейлер не позволяют его прочитать. Ключ A нельзя прочитать никогда. Биты доступа можно прочитать всегда либо ключом A, либо ключом B. Если какой-то из элементов запрещено читать, то в нём возвращаются нули.

При помощи этих таблиц вы можете теперь читать последнюю колонку в результатах работы программы.

Вот пример разбора байтов контроля доступа для блока с трейлером:

Значение битов 0 1 1 смотрим в таблице выше — WriteA(B), AccessRead(A,B), AccessWrite(B), WriteB(B). Это означает:

WriteA(B)— можно записать Ключ A при помощии Ключа B;AccessRead(A,B)— можно читать байты контроля доступа Ключом A или B;AccessWrite(B)— можно записывать байты контроля доступом Ключом B;WriteB(B)— можно записать Ключ B при помощи Ключа B.

Рамкой обведено нужное значение, которое означает:

- Ключ A нельзя читать вообще

- Ключ A можно записать при помощи ключа B

- Условия доступа можно читать при помощи ключа A или B, а писать только при помощи Ключа B

- Ключ B можно читать и писать только при помощи Ключа B.

Важные моменты и замечания из этого примера

- Фактически пользователю доступно 768 байтов из 1024, остальное выделено под служебную информацию.

- Подбор ключей по такой схеме — очень неэффективная операция.

- Неправильной установкой битов доступа можно полностью отрезать себе доступ к блоку.

- Новая «заводская» карта использует стандартные ключи, которые зависят от производителя.

- Некоторые карты снабжены защитой от перебора ключей, для них операция General Auth будет возвращать ошибку в течение некоторого интервала времени, если предыдущая попытка была неудачной. Чтобы это обойти, нужно вставить в код искусственную задержку в пару секунд перед каждой операцией General Auth.

example-06: Персонализация карты Mifare Classic 1K¶

Для этого примера можно использовать только терминал для бесконтактных чиповых карт. Также вам понадобится карта Mifare Classic 1K.

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-06/

Цели этого примера:

- планирование структуры размещения данных;

- демонстрация записи данных на карту памяти Mifare Classic 1K:

- запись данных в блоки;

- запись ключей;

- запись условий доступа;

- написать несколько независимых программ для разных ролей.

В самом начале я рассказывал коротко о жизненном цикле смарт-карты. Персонализация — это подготовка карты перед выдачей её клиенту. В этом примере мы напишем код для персонализации, а также для «реального» использования карты. В качестве базовой модели возьмём электронный проездной. А терминал для бесконтактных карт будет исполнять разные роли в зависимости от запущенной программы.

Итак, требования к нашему проездному:

- на карте хранится баланс в виде целого положительного числа;

- терминал в роли «эмитент» может «выпустить» карту:

- в определённый сектор записываются ключи доступа;

- для сектора задаются права доступа на трейлер и первый блок сектора;

- в первый блок записывается нулевой баланс;

- терминал в роли «кассир» может выполнять следующие операции:

- прочитать и показать текущий баланс карты;

- увеличить баланс на определённую величину;

- терминал в роли «кондуктор» может списать фиксированную сумму, то есть уменьшить записанный баланс на некоторое число;

- терминал в роли «эмитент» может «уничтожить» карту, то есть вернуть весь сектор в исходное состояние, удалить записанные данные и выставить начальные ключи и условия доступа.

Для конфигурации всего набора приложений нам нужно отдельно задать несколько параметров.

Во-первых, это номер сектора для хранения наших данных, номер зависит от того, какую карту вы будете использовать для экспериментов. Если это чистая фабричная mifare, то можно оставить значение по умолчанию — второй сектор (то есть с номером 1). Если у вас карта, на которой уже используются секторы для других целей (например, активная транспортная карта), то вам придётся использовать другой сектор. Для определения доступных секторов вы можете воспользоваться прошлым примером.

Во-вторых, это исходные ключи для сектора, по умолчанию используются стандартные ключи NXP: FF FF FF FF FF FF для обоих ключей A и B.

Структура проекта такая:

- все java-файлы в одном каталоге;

- разные роли терминала инициируются разными файлами, которые должны запускаться по одному;

- для упрощения запуска все команды сведены в проектный Makefile (конкретные команды будут указаны в разделах ниже);

- все общие методы, исключения и классы я вынес в отдельный вспомогательный класс

Util; - вся конфигурация проекта (ключи, сектор и другие параметры) записываются в файл

project.properties, он читается в каждой из программ.

IssueCard.java¶

Исходный код: https://github.com/sigsergv/pcsc-tutorial-java/blob/master/example-06/IssueCard.java

Команда для запуска:

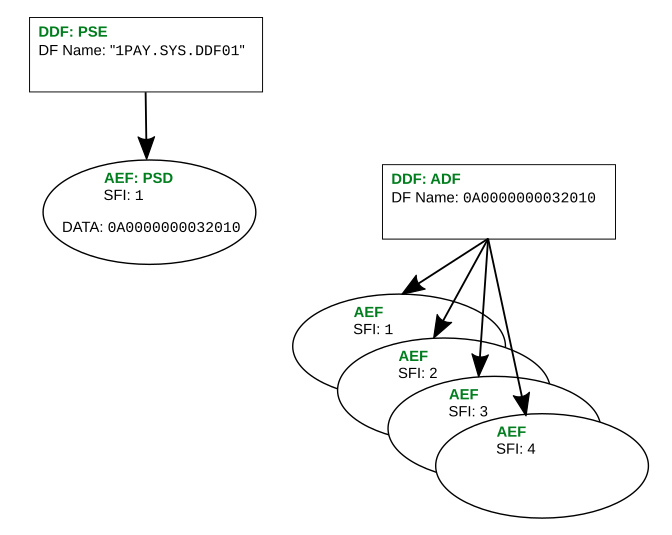

make issue-card