Эта статья является уже третьей в серии об использовании смарт-карт. Первая — Смарт-карты и программирование — была написана в 2017 году и все примеры в ней были на языках C и C++. Вторая — Смарт-карты и программирование (java) — в 2019 и в качестве базового использовался язык Java. И вот пришло время для очередной переработки, на этот раз всё на примере python3, код на котором получается компактным, выразительным и понятным. Кроме нового языка за эти годы накопились отзывы, замечания и предложения, появился опыт использования других устройств (криптографических USB-токенов, других типов бесконтактных карт), всё это отражено в тексте, который значительно отличается от предыдущих статей в структуре и формулировках.

Если вы только знакомитесь с этими технологиями, рекомендую читать именно эту статью, я постарался в ней учесть все недостатки прошлых, уточнить и прояснить терминологию, а также более детально раскрыть некоторые моменты. Ещё я добавил несколько новых разделов, которых не было в прошлых статьях: чипы Mifare Ultralight, NFC-метки и NDEF, прямое обращение к радиомодулю считывателя для выполнения произвольных команд NFC, банковские карты МИР, SIM-карты.

Мы все активно пользуемся смарт-картами, даже не зная этого, чиповые банковские карты, NFC-метки, бесконтактные пропуски-ключи, USB-ключ для электронной подписи, сим-карты в телефонах — это всё смарт-карты. В этом очень большом тексте я детально расскажу об использовании смарт-карт на уровне прикладного ПО. Здесь будет много теории, много ссылок на стандарты и спецификации, много кода. Я не ставил цель написать энциклопедию, для этого формата статьи не хватит, но дать обзорное представление о предметной области вполне можно. В конце есть список книг, в которых тема смарт-карт раскрыта детально и системно.

Я выбрал Python за его простоту, доступность, удобство использования и богатую библиотеку модулей. От вас не требуется никаких дополнительных знаний, кроме Python и операционной системы, на которой вы будете запускать код. Изначально всё программное окружение ориентировано на Unix-подобные системы — разнообразные варианты Linux и macOS, однако всё должно работать и в Windows (однако я не проверял). Все демонстрационные программы используют консоль (терминал), поэтому должны работать примерно одинаково везде, я не использую никаких GUI-библиотек, только командную строку.

В тексте статьи нет разделения на отдельный блок с теорией и примерами, вместо этого теория и примеры чередуются, поэтому вы увидите первый код практически в самом начале.

Практически все доступные сторонние материалы (стандарты, спецификации, книги) написаны по-английски, поэтому вам нужно его знать, если хотите самостоятельно изучить тему более глубоко.

Если у вас есть предложения по содержимому, можете писать прямо в комментариях или напрямую на мой email: sergei@regolit.com

Для полного знакомства вам понадобится дополнительное оборудование — считыватели (ридеры) для смарт-карт, криптографические токены, разнообразные смарт-карты, подробнее об этом я расскажу ниже.

- Что такое смарт-карта

- Необходимое оборудование

- Программное обеспечение и окружение

- Теория: программные библиотеки

- example-01: получение списка считывателей

- example-02: чтение карты со считывателя

- Теория: архитектура PC/SC

- example-03: Получение UID бесконтактной карты

- Теория: данные на смарт-карте, типы карт по способу управления данными

- example-04: определение типа бесконтактной карты памяти

- example-05: Приложение для интерактивной работы с APDU-запросами

- Теория: карты памяти Mifare Classic 1K/4K

- example-06: Чтение карты Mifare Classic 1K/4K

- example-07: Разбор данных на карте Mifare Classic 1K/4K

- example-08: Практический пример: использование карты Mifare Classic 1K/4K как платёжной

- Теория: карты Mifare Ultralight

- example-09: Практический пример: использование карты Mifare Ultralight

- Теория: NFC-метки

- Теория: NFC Type 2 Tag

- example-10: Операции с меткой NFC Type 2 Tag

- Работа с контактными картами памяти

- example-11: Работа с контактной картой памяти SLE 5542

- Теория: отраслевые стандарты

- Теория: взаимодействие с микропроцессорной картой

- Теория: кодирование информационных объектов

- example-12: Чтение данных ISO/IEC 7816-4 на примере банковской карты

- Обработка результата выполнения команды в протоколе T=0

- Общие принципы работы с банковской картой

- Банковская карта: выбор приложения

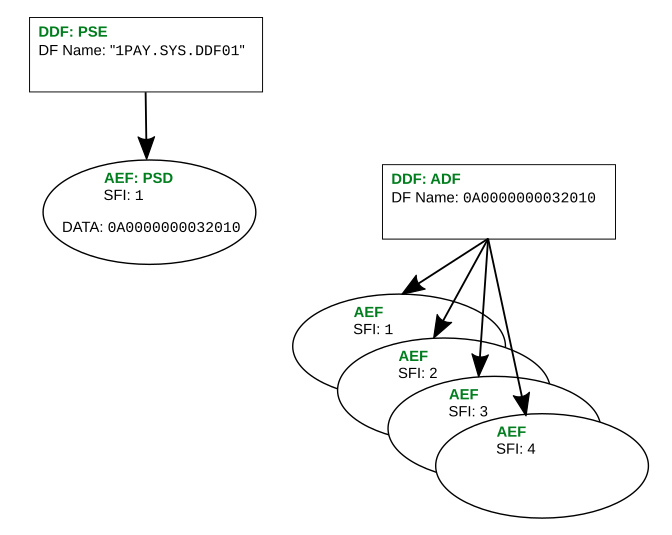

- Поиск ADF через PSE

- Разбор FCI template (get_AID_from_PSEFCI)

- Поиск ADF без PSE

- Выбор ADF и разбор его FCI

- Старт финансовой транзакции через GET PROCESSING OPTIONS

- Чтение данных платёжного приложения

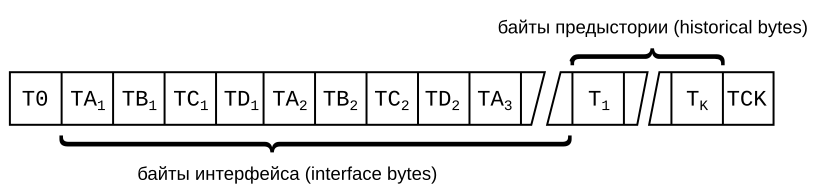

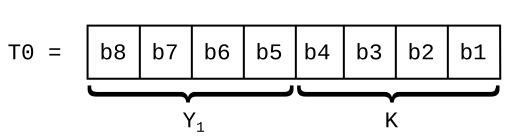

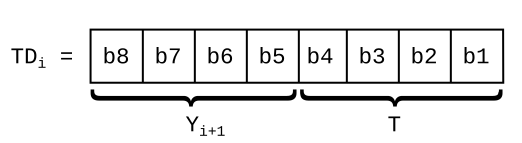

- Теория: ATR

- example-13: Разбор ATR

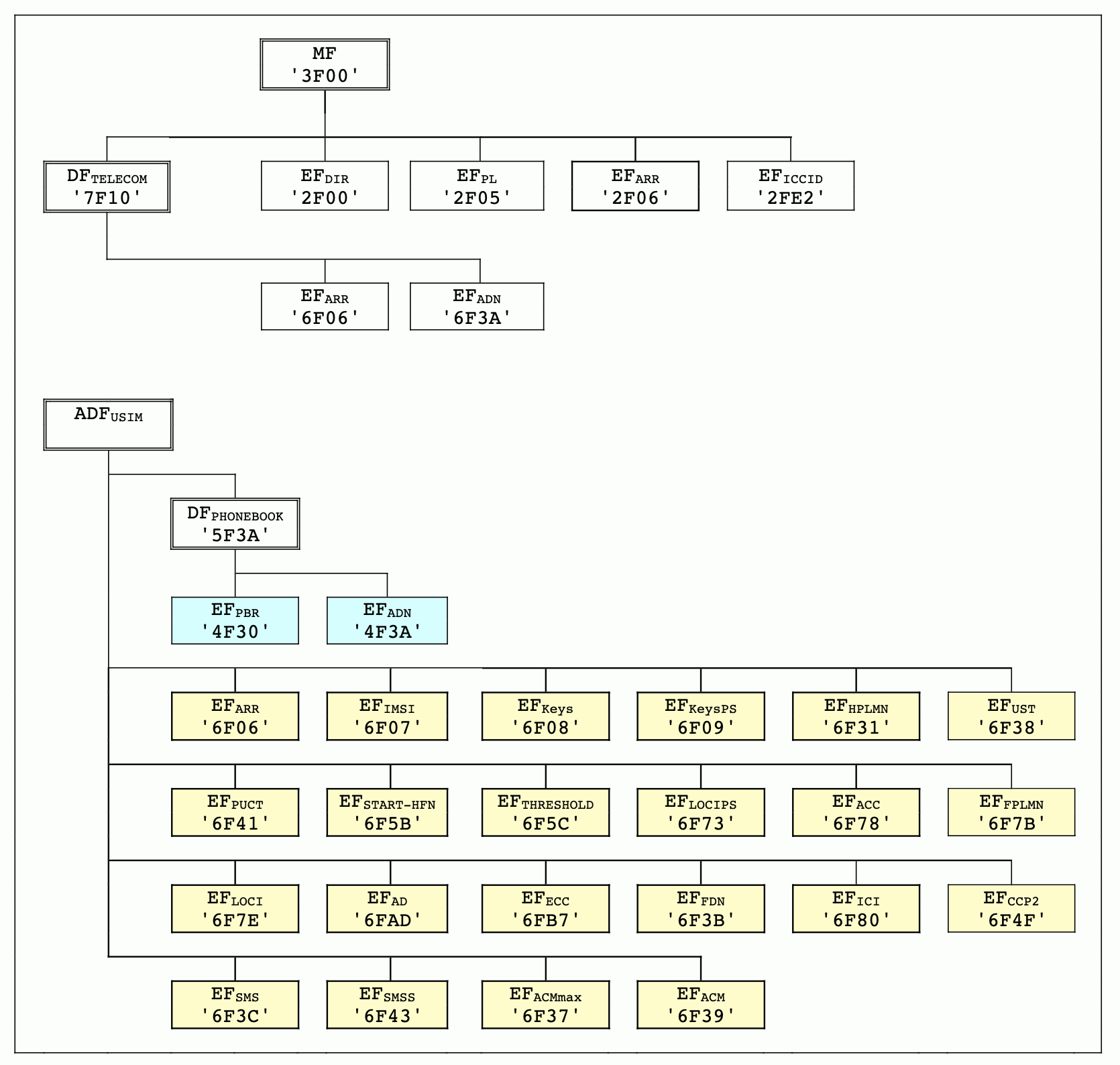

- Использование файловой системы ISO/IEC 7816-4 на примере UICC

- example-14: Чтение данных с UICC

- Заключение

- Ссылки

Что такое смарт-карта¶

Изначально смарт-карта представляла собой пластиковую карточку формата ID-1 размером 85,60 × 53,98 мм со скруглёнными углами (стандартная банковская/кредитная карточка имеет такую же форму и размеры). В неё вмонтирован микрочип, коммуникационные контакты которого выведены на одну сторону в виде металлических контактных площадок стандартизированного размера.

Примеры смарт-карт: сим-карта в стандартной форме, клиентская карта системы НТВ-плюс, пустая неперсонифицрованная смарт-карта SLE5542.

Позднее появились смарт-карты в формате ID-000, они стали использоваться в мобильных телефонах и нам известны как SIM-карты. До сих пор операторы сотовой связи продают SIM-карты в формате ID-1, из которого ID-000 можно выломать по заранее оставленным надрезам и вставить в телефон.

Потом изобрели смарт-карты без внешней контактной площадки, в которых для питания применяется электромагнитная индукция и для коммуникации используется радиоканал. Также API для работы со смарт-картами используют некоторые USB-устройства, например, крипто-токены (Yubikey, eToken, Aladdin итп).

Общая для всех смарт-карт особенность: они не имеют собственного источника питания и полагаются на внешнее.

Основным преимуществом смарт-карты является физическая безопасность размещённых на ней данных. Микрочип очень маленький и всё «оборудование» микрокомпьютера размещено на нём, без вывода наружу внутренних контактов, к которым можно подключиться для перехвата. Также карты разрабатывались с учётом других возможных атак: сканирования рентгеновскими лучами, микрошлифования и так далее.

Примерный жизненный цикл смарт-карты (например, банковской карты с чипом) состоит из нескольких этапов. В нём участвуют производитель чипа, производитель смарт-карты, заказчик и клиент:

- Изготовление чипа/процессора. На этой стадии непосредственный изготовитель чипа после физического производства также записывает на него предоставленную производителем смарт-карт универсальную и одинаковую для всех карт партии «прошивку».

- Первичная инициализация смарт-карты. Партия чипов отправляется производителю карт, он модифицирует прошивку необходимым образом, например, прописывает внутрь каждой карты уникальный серийный номер, после чего специальным API-запросом отключает возможность менять его.

- Изготовление смарт-карты. Производитель вставляет чип в карты нужного формата и отправляет их заказчику, например, банку.

- Персонализация. Заказчик, используя методы прошитого ПО на карте, записывает на неё свои приложения, например, банковские; а также дополнительные данные, например, имя клиента, номер счёта и так далее. После чего специальным запросом финализирует карту, после чего ограничивается запись новых приложений, например.

- Выдача. Карта отдаётся клиенту и он её использует по назначению.

- Утилизация. Карта выбрасывается или уничтожается.

Главным стандартом для смарт-карт является ISO/IEC 7816, он охватывает все аспекты устройства, коммуникации и эксплуатации карт с контактной площадкой (контактных карт).

Для бесконтактных смарт-карт используется стандарт ISO/IEC 14443, он описывает детали, специфичные именно для устройств с радио-интерфейсом. Позднее он вошёл в более широкую группу, куда также входят стандарты для NFC.

Существует несколько других стандартов, о некоторых из них я расскажу позднее. Сразу отмечу, что я не буду рассказывать о физических и низкоуровневых деталях функционирования смарт-карт, нас интересуют только сравнительно высокоуровневые операции.

Необходимое оборудование¶

Статья полностью посвящена работе со смарт-картами на компьютере (десктопе или сервере). Для работы с бесконтактными картами (RFID/NFC) я использую популярное, недорогое и распространённое устройство-считыватель ACS ACR122U, оно подключается по USB, имеет драйвера для всех операционных систем и позволяет выполнять многие NFC-операции. Его легко купить как в России (например, на озоне он в марте 2023 года он стоил около 3000 рублей), так и заказать из Китая (например, через Aliexpress).

Считыватель бесконтактных карт ACS ACR122U-A9.

Если у вас другой считыватель для бесконтактных карт, некоторые примеры могут не заработать, поскольку работа с такими считывателями в нашем программном окружении происходит через трансляцию команд бесконтактных протоколов в команды PC/SC.

❈ ❈ ❈

Для использования смарт-карт с контактной площадкой (контактных смарт-карт) я купил другое устройство этого же производителя — ACS ACR38U, это тоже очень популярный и недорогой считыватель и тоже подключается через USB. Его тоже можно легко купить через ozon или aliexpress.

Считыватель контактных карт ACS ACR38U-I1.

Драйверы для этих устройств можно скачать с официального сайта производителя:

- для ACS ACR122U — http://www.acs.com.hk/en/driver/3/acr122u-usb-nfc-reader/

- для ACS ACR38U-I1 — http://www.acs.com.hk/en/products/199/acr38u-i1-smart-card-reader/

Впрочем, драйвера для обоих устройств одинаковые, достаточно скачать и установить любой из пакетов. В линуксе и макоси оба устройства уже работают «из коробки» без необходимости ставить дополнительные библиотеки.

Далее по тексту все устройства для подключения смарт-карт я буду называть считывателями, это уже устоявшийся в русском языке термин, практически дословный перевод англоязычного названия — reader. Иногда их ещё называют терминалами, однако в этой статье я буду пользоваться только словом считыватель, чтобы не возникало путаницы с терминалом-консолью операционной системы или терминалом как платёжным устройством.

Ещё нам понадобится для экспериментов несколько разных смарт-карт. Например:

- банковские чиповые карты, включая карты с NFC (MasterCard PayPass, Visa PayWave);

- стандартная белая пустая бесконтактная карта из типичного комплекта ACR122U на aliexpress («фабричная NFC-карта», Mifare Classic 1K, Mifare Classic 4K);

- стандартная белая пустая контактная карта (например, SLE5542 или SLE5528);

- Универсальная Электронная Карта (УЭК, хоть для чего-то пригодилась!);

- московская транспортная карта Тройка;

- новосибирская Единая Транспортная Карта;

- или транспортная карта вашего города;

- российский биометрический загранпаспорт (в нём есть NFC-чип);

- USB-токены (например, yubikey или Rutoken);

- NFC-метки;

- CAM-карта спутникового телевидения (НТВ-плюс, Триколор);

- SIM-карта любого оператора сотовой связи (чтобы её использовать в стандартном считывателе, вам понадобится вставить её обратно в прорезь исходной карты формата ID-1 и закрепить скотчем);

- карта аутентификации для евро-тахографа;

- смартфон с поддержкой NFC.

Существуют и другие бесконтактные карты в таком же исполнении ID-1, например, пропуски для офисных турникетов (HID, EM Marin, EM4100), однако они изготовлены по совершенно иному стандарту, работают на других частотах и в этой статье не рассматриваются. У меня есть обзорная статья в том числе и этого формата — Электронные ключи и карты для СКУД.

Для экспериментов с записью карт я рекомендую купить сразу набор из нескольких карт Mifare Classic 1K, Mifare Ultralight, NTAG 213, NTAG 215, они сравнительно недорогие и продаются на ozon или aliexpress.

❈ ❈ ❈

Также я настоятельно рекомендую установить на ваш android-смартфон приложение NFC Tools — это очень полезный инструмент для исследования NFC-устройств (карт, чипов, меток): чтения, записи, выполнения произвольных команд.

Программное обеспечение и окружение¶

Базовая операционная система для экспериментов — Mac OS X или Debian/Ubuntu, но подойдёт любой другой дистрибутив linux. Язык программирования — Python 3 (код написан и протестирован на Python версии 3.10). Все примеры кроссплатформенные и должны без модификаций запускаться на linux (debian/ubuntu) и Mac OS X. Работоспособность на Windows я не проверял, но должно работать и там тоже.

Debian/Ubuntu Linux¶

В этой статье активно используется консоль (она же shell-сессия, она же терминал) для выполнения команд, поэтому текст типа «выполните следующую команду» следует рассматривать читать как «выполните следующую команду в консоли/терминале». В листингах для обозначения именно команды используется символ процента (%) в начале каждой команды, он символизирует командную строку и его не нужно копировать в терминал при выполнении команд.

Иногда в листингах вместе с командой приводится ожидаемый результат её выполнения, он выводится шрифтом серого цвета.

Все нужные для работы пакеты ставятся из стандартного репозитория:

% sudo apt install pcscd python3 python3-pyscard

После установки должен автоматически запуститься сервис pcscd, однако на некоторых системах этого не происходит, поэтому на всякий случай выполните ещё две команды:

% sudo systemctl enable pcscd

% sudo systemctl enable pcscd.socket

Mac OS X¶

Весь код проверен на последней версии macOS 13.2 Ventura, используется штатный интерпретатор Python, однако для работы нам нужны нестандартные библиотеки, которые мы поставим в отдельное виртуальное окружение, чтобы не мешать другим python-программам.

Но для начала необходимо установить инструменты XCode для командной строки, это делается такой командой:

% xcode-select --install

Далее нужно проинициализировать виртуальное окружение, эту операцию необходимо проделать только один раз. Запускаем следующие команды:

% python3 -m venv ~/.venv-pyscard

% source ~/.venv-pyscard/bin/activate

% pip install wheel swig

% pip install pyscard ndeflib

% deactivate

Этими командами мы инициализируем виртуальное окружение в каталоге ~/.venv-pyscard, активируем для текущей консольной сессии командой source ~/.venv-pyscard/bin/activate и устанавливаем необходимые для работы пакеты. В конце деактивируем окружение командой deactivate.

Важное замечание

Я предполагаю, что вы уже знакомы с модулем venv и принципами работы виртуального окружения python, поэтому об этом не буду рассказывать подробно. Только отмечу, что для запуска примеров нужно каждый раз активировать в консольной сессии это виртуальное окружение командой

source ~/.venv-pyscard/bin/activate. Пожалуйста, не забывайте об этом, в дальнейшем я предполагаю, что все команды запускаются именно в этом активированном виртуальном окружении.

Исходный код примеров¶

Исходный код всех примеров лежит в моём репозитории на github, который был создан специально для этой статьи: https://github.com/sigsergv/pcsc-tutorial-python. Я рекомендую такой режим работы с текстом:

- скачайте репозиторий с github:

git clone https://github.com/sigsergv/pcsc-tutorial-python.git- или архивом https://github.com/sigsergv/pcsc-tutorial-python/archive/master.zip

- читайте текст;

- изучайте примеры кода;

- запускайте программы из соответствующего каталога (

example-01,example-02и так далее); - модифицируйте и распространяйте программы где угодно при условии сохранения ссылки на автора или репозиторий на гитхабе (весь код опубликован под лицензией New BSD License).

Даже если у вас нет аппаратного считывателя, я рекомендую всё равно читать разделы с соответствующими примерами.

Код написан исключительно для образовательных и демонстрационных целей и не соответствует критериям промышленного качества. Например, там очень мало проверок входных данных и аргументов программ.

Репозиторий разбит на каталоги с именами example-01, example-02 и так далее, в каждом из них находится как минимум одна программа в виде файла без расширения, например, list-readers. В каждом разделе с примером обязательно приводится ссылка на полный исходный код программы, поскольку тексте для краткости обычно будет написан только важный существенный фрагмент кода.

Соглашения о представлении данных¶

Мы будем много работать с бинарными (двоичными) данными, для представления которых будем использовать шестнадцатеричный (он же hex) формат по умолчанию. Сегмент данных будем записывать в виде списка шестнадцатеричных значений-октетов (длиной 8 бит), дополненных нулём при необходимости и опционально разделённых пробелами. Октеты также будем называть байтами.

Когда будет идти речь об отдельном значении-октете, его будем записывать в классической нотации с префиксом 0x, например, 0x9A или 0x08. Если никакого суффикса нет, то подразумевается десятичное представление (например, 0x9A равно 154).

⭐ Во многих спецификациях и стандартах используется нотация с суффиксом

hдля обозначения шестнадцатеричных значений и суффиксомdдля обозначения десятичных. В такой нотации значения записываются как9Ahи08h. Такую нотацию я в моей статье использовать не буду.

В коде мы будем активно пользоваться строковым представлением сегментов данных для читабельности, записанных в hex-формате, например, FF 00 00 00 02. Представленные в таком виде сегменты для реального использования конвертируются в списки байтов, это именно традиционные списки, состоящие из байтов, а не встроенные типы bytes или bytearray.

Отладка/логирование в Mac OS X¶

В OS X 10.10 Yosemite появился штатный инструмент для мониторинга активности считывателей смарт-/nfc-карт. Однако в разных версиях он активируется и используется по-разному.

Для версии macOS 10.12 Sierra и вплоть до последней на момент написания статьи macOS 13.2 Ventura последовательность включения логирования такая:

- отключаем считыватель от USB-порта;

-

включаем логирование командой:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool true -

снова подключаем считыватель;

-

смотрим логи в shell-сессии командой:

% log stream --style compact --predicate 'process == "com.apple.ifdreader"'или для совсем компактного вывода:

% log stream --style compact --predicate 'process == "com.apple.ifdreader"'|sed -E -e 's/ com.apple.+APDULog]//'

Режим логирования выключается автоматически при отключении устройства от USB-порта. Вручную логирование отключается командой:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool true

Очень удобно открыть лог в отдельном окне shell-сессии и оставить там работать.

❈ ❈ ❈

В OS X 10.10 Yosemite и OS X 10.11 El Capitan последовательность другая.

Включается логирование вот такой командой перед подключением считывателя к USB-порту:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool true

После этого можно смотреть логи из shell-сессии:

% syslog -w -k Sender com.apple.ifdreader

Mar 10 21:23:03 mba com.apple.ifdreader[64546] <Notice>: card in

Mar 10 21:23:03 mba com.apple.ifdreader[64546] <Notice>: ATR:3b 8f 80 01 80 4f 0c a0 00 00 03 06 03 00 01 00 00 00 00 6a

Mar 10 21:23:04 mba com.apple.ifdreader[64546] <Notice>: card out

Режим логирования выключается автоматически при отключении устройства от USB-порта. Вручную логирование отключается так:

% sudo defaults write /Library/Preferences/com.apple.security.smartcard Logging -bool false

Отладка/логирование в Linux¶

Сначала останавливаем демон pcscd, а затем запускаем его в отдельном терминале в режиме показа отправляемых команд:

% sudo service pcscd stop

% sudo pcscd --apdu --foreground

00000000 APDU: FF CA 00 00 0A

00000591 SW: 9C 0C AA 99 0A 4F 0C A0 00 00 90 00

...

Есть метод и без остановки демона, через программу pcsc-spy (она входит в состав пакета libpcsclite-dev), но он не всегда срабатывает. Сначала вы в одной терминальной сессии определяете переменную окружения и дальше в этой же сессии запускаете программы. Вот как это выглядит в Debian/Ubuntu на архитектуре amd64:

% export LD_PRELOAD=/usr/lib/x86_64-linux-gnu/libpcsclite.so

Затем в другом терминале запускаете pcsc-spy -n > pcsc-dump.log, а потом снова в первом терминале запускаете нужную программу, когда она отработает вы получите в файле pcsc-dump.log полный лог взаимодействия с библиотекой.

Теория: программные библиотеки¶

Для разработчика фактически доступен только один высокоуровневый интерфейс для работы со смарт-картами и NFC-устройствами, он реализован в виде нескольких системных сервисов, а его интерфейсная часть — фреймворк PC/SC. PC/SC расшифровывается как Personal Computer/Smart Card и был портирован из Windows в Linux/macOS с практически идентичным API.

PC/SC является спецификацией, предложенной PC/SC Workgroup, именно работе с ней (и только с ней!) посвящена эта статья. Другие низкоуровневые команды, протоколы и спецификации не рассматриваются. Работа с NFC также происходит исключительно через прослойку PC/SC.

PC/SC очень упрощает жизнь разработчика именно за счёт унификации, ему не нужно изучать низкоуровневые команды драйвера каждого устройства.

❈ ❈ ❈

В Python мы будем пользоваться модулем pyscard, который предоставляет высокоуровневый интерфейс к системной библиотеке PC/SC. Этот модуль скрывает большое количество многословного кода, который вы могли видеть в статье об использовании смарт-карт на языке C/C++. Основным информационным блоком данных в pyscard является список байтов, это именно список, состоящий из байтов. Не строка, не байтовая строка, не байтовый массив. Для преобразования разных типов данных в списки байтов и обратно библиотека предоставляет специальные функции.

❈ ❈ ❈

В статье много ссылок на функции, классы и модули, они выглядят как значок 📚 и ставятся за элементом, к которому относятся. Клик по такой ссылке откроет соответствующий раздел документации по API в новом табе.

example-01: получение списка считывателей¶

Исходный код программы: example-01/list-readers

Цели этого примера:

- дать общее представление, как выглядит работа со считывателем смарт-карт в программном коде;

- на очень простом и компактном примере получить осязаемый результат;

- о терминах и теории поговорим дальше, сначала — первая работающая программа.

Что конкретно нам нужно сделать:

- подключиться к системной библиотеке PC/SC через модуль pyscard;

- получить список доступных считывателей;

- напечатать его на экране.

Вот весь код программы:

#!/usr/bin/env python3

from smartcard.System import readers

def main() -> int:

print('List of available readers:')

for i,r in enumerate(readers()):

print('{0}: {1}'.format(i, str(r)))

return 0

if __name__ == '__main__':

main()

Для получения списка считывателей мы используем функцию readers() 📚 из модуля smartcard.System, поэтому её нужно явным образом импортировать, это делается в строке:

from smartcard.System import readers

При вызове эта функция возвращает список доступных считывателей вместе с индексом каждого считывателя в списке. Каждый элемент списка является объектом класса smartcard.pcsc.PCSCReader.PCSCReader 📚, который представляет конкретный считыватель. Чтобы получить его имя, мы используем стандартный для python способ — вызов функции str() на объекте.

⭐ На самом деле каждый из возвращаемых функцией

smartcard.System.readers()элементов является объектом класса, который реализует базовый абстрактный классsmartcard.reader.Reader.Reader.

Если мы подключим к компьютера оба упомянутых ранее считывателя ACS ACR122U и ACS ACR38U, то результат запуска программы будет такой:

% python3 example-01/list-readers

List of available readers:

0: ACS ACR 38U-CCID

1: ACS ACR122U PICC Interface

example-02: чтение карты со считывателя¶

Исходный код программы: example-02/reader-read-card

Цели этого примера:

- подключиться к конкретному считывателю;

- если в нём нет карты, ждать, пока она там не появится;

- прочитать что-нибудь с карты.

Для простоты будем считать, что у нас подключен только один считыватель, например, ACS ACR38U для контактных карт, а в этот считыватель пустой, без вставленной карты. И для примера возьмите любую свою банковскую карту с контактной площадкой.

Вот весь код программы:

#!/usr/bin/env python3

from smartcard.System import readers

from smartcard.CardRequest import CardRequest

from smartcard.util import toHexString

def main() -> int:

reader = readers()[0]

print('Connected reader: {0}'.format(reader))

cardrequest = CardRequest(timeout=None, readers=[reader])

print('Waiting for the card...')

cardservice = cardrequest.waitforcard()

cardservice.connection.connect()

print('Inserted card with ATR: {0}'.format( toHexString(cardservice.connection.getATR())) )

return 0

if __name__ == '__main__':

main()

Здесь тоже всё просто. Сначала мы в переменную reader получаем объект, представляющий первый считыватель из доступных:

reader = readers()[0]

Поскольку в считывателе нет карты, нам необходимо дождаться её появления, это делается путём создания объекта класса smartcard.CardRequest.CardRequest📚 и последующего вызова метода waitforcard(). В конструкторе этого класса можно задать различные критерии, по которым мы ждём карту. В нашем случае мы указываем полученный ранее считыватель, а также определяем таймаут, в течение которого мы будем ждать, значение timeout=None означает, что ждать бесконечно.

cardrequest = CardRequest(timeout=None, readers=[reader])

print('Waiting for the card...')

cardservice = cardrequest.waitforcard()

cardservice.connection.connect()

Когда в указанный считыватель будет вставлена карта, выполнение метода waitforcard() прервётся и нам вернётся объект cardservice класса smartcard.CardService.CardService (или будет выброшено исключение). В поле объекта connection находится объект, представляющий установленное соединение до вставленной карты. Единственное, что мы гарантированно можем прочитать с карты — это её ATR, в следующем теоретическом разделе будет объяснение, что это такое, но сейчас достаточно только знать, что это небольшой набор байтов. Просто прочитаем его методом getATR() и напечатаем на экране, используя функцию toHexString()📚, которая печатает список байтов в человекочитаемом виде.

print('Inserted card with ATR: {0}'.format( toHexString(cardservice.connection.getATR())) )

Результат запуска программы такой:

% python3 example-02/reader-read-card

Connected reader: ACS ACR 38U-CCID

Waiting for the card...

Inserted card with ATR: 3B FF 97 00 00 80 31 FE 45 00 31 C1 73 C8 21 10 64 47 4D 30 30 00 90 00 E6

⭐ В вызове

cardservice.connection.connect()можно также передать конкретный транспортный протокол, который мы хотим использовать для соединения (T=0илиT=1), однако мы этот аргумент пропускаем, полагаясь на автоматический выбор протокола. В дальнейшем у меня будут примеры для разных протоколов и особенностей запросов в каждом из них.

Мы пока ничего ничего не знаем о данных или функциях карты, однако у них у всех есть общее свойство — ATR (Answer-To-Reset) — это короткий (не более 33) массив байтов, который карта обязана передать считывателю при подключении. Если карта этого не делает за определённое время, считается, что она функционирует некорректно. В ATR содержится базовая информация о карте и технических параметрах соединения, но его формат довольно сложный и зависит от производителя чипа, установленных на карте «приложений» и так далее. ATR сохраняется в считывателе всё время, пока карта подключена.

Структура ATR определена в разделе 8.2 стандарта ISO/IEC 7816-3, а я детально расскажу об этом позднее, пока ограничимся только его байтовым представлением.

Важные моменты из этого примера

- Нужно явным образом дожидаться готовности считывателя и появления в нём карты.

- После подключения к карте все операции с ней выполняются через объект класса

javax.smartcardio.Card.- После окончания работы с картой нужно обязательно отключиться методом

disconnect(), если этого не сделать, считыватель может «зависнуть» и потребуется его физическое переподключение.- Карта при подключении к считывателю обязана сразу же передать свой ATR.

- ATR не является идентификатором карты и не содержит идентификатор карты. Все карты одного типа могут иметь одинаковый ATR.

- В интернете есть вебсервис, которым можно парсить ATR: https://smartcard-atr.apdu.fr/

- Поэкспериментируйте с ATR разных карт или NFC-меток.

- Вы можете вместо карты поднести к считывателю, например, смартфон с включённым NFC, тот его распознает и программа покажет ATR.

- У бесконтактной карты (NFC) нет ATR, так как там иная процедура инициализации, однако считыватель для совместимости генерирует ATR сам и отдаёт его программе.

Теория: архитектура PC/SC¶

Для нас главным стандартом является официальная спецификация PC/SC Workgroup, её цель — описать единый унифицированный интерфейс для работы с определёнными классами считывателей карт. Спецификации PC/SC доступны для свободного скачивания на сайте организации: https://pcscworkgroup.com/specifications/, по тексту статьи я буду давать прямые ссылки на нужные стандарты.

На март 2023 года последней версией спецификаций является 2.01.14, выпущенная в 2013 году. Она состоит из десяти частей:

- Part 1. Introduction and Architecture Overview

- Part 2. Interface Requirements for Compatible IC Cards and Readers

- Part 3. Requirements for PC-Connected Interface Devices

- Part 4. IFD Design Considerations and Reference Design Information

- Part 5. ICC Resource Manager Definition

- Part 6. ICC Service Provider Interface Definition

- Part 7. Application Domain/Developer Design Considerations

- Part 8. Recommendations for ICC Security and Privacy Devices

- Part 9. IFDs with Extended Capabilities

- Part 10. IFDs with Secure Pin Entry Capabilities

Спецификации PC/SC Workgroup основаны на следующих международных стандартах:

- ISO/IEC 7816 — семейство стандартов, определяющих все аспекты работы со смарткартами с контактной площадкой;

- ISO/IEC 14443 — семейство стандартов, определяющих все аспекты работы с бесконтактными пассивными устройствами ближнего радиуса действия (до 10 см) по радиоканалу на частоте 13,56 МГц;

- ISO/IEC 15693 — семейство стандартов, определяющих все аспекты работы с бесконтактными пассивными устройствами дальнего радиуса действия (от 10 см до 1 м) по радиоканалу на частоте 13,56 МГц;

- EMV — семейство стандартов для платёжных карт.

Некоторые из указанных стандартов доступны для свободного скачивания, для них выше даны ссылки.

Некоторые стандарты имеют официальные российские переводы и доступны для свободного (или относительно свободного) скачивания, ссылки на них в конце статьи в разделе Ссылки.

Термины, сокращения и типы данных¶

Сначала несколько терминов и сокращений, которые активно используются в стандартах (и дальше у меня в тексте).

- ICC

- Integrated Circuit Card, Карта на интегральной схеме, «смарт-карта» — пластиковая карта со встроенным чипом и контактной площадкой.

- PICC

- Proximity Integrated Circuit Card, Бесконтактная карта на интегральной схеме (название по ГОСТ Р ИСО/МЭК 14443-1) — пластиковая карта со встроенным чипом и радиоинтерфейсом. В ГОСТ 14443-1 написано следующее: Бесконтактная карта на интегральной схеме или другой объект, обмен данными с которой(ым) осуществляется посредством индуктивной связи в непосредственной близости от терминального оборудования.

- VICC

- Vicinity Integrated Circuit Card, Бесконтактная карта на интегральной схеме дальнего действия (на расстояниях около 1 м.) Я это сокращение тут упомянул только для общего развития, об этом протоколе я писать не буду.

- IFD

- Interface Device, Интерфейс/устройство сопряжения (название по ГОСТ Р ИСО/МЭК 7816-7), устройство считывания карт, считыватель, терминальное оборудование.

- PCD

- Proximity Coupling Device, IFD для PICC, считыватель NFC, NFC-сканер.

- Application

- Структуры, элементы данных и программные модули (на ICC/PICC), необходимые для выполнения определенных функций. Примеры приложений: банковское (Visa/MasterCard), телефонное (SIM для GSM-сети).

- APDU

- application protocol data unit, блок данных прикладного протокола: основной тип данных, который используется для связи ICC/PICC и IFD/PCD. APDU представляет собой байтовый массив с определённой логической структурой.

- TPDU

- transmission protocol data unit, блок данных транспортного протокола, именно TPDU используется при общении IFD (считывателя) с ICC (картой).

❈ ❈ ❈

Базовой минимальной единицей обмена данным в PC/SC является байт (byte), то есть целое число из восьми битов. В некоторых стандартах вместо слова байт используют термин октет (octet), чтобы подчеркнуть структуру значения, поскольку в теории длина байта может быть своей на оборудовании различных архитектур. На практике же мы всегда подразумеваем, что длина байта восемь бит, и дальше будем пользоваться именно этим термином.

Байт может иметь значение от 0 до 255 включительно в десятичном представлении, однако для нас удобнее использовать шестнадцатеричное (hex), причём всегда двухсимвольное, то есть байт может принимать значение от 0x00 до 0xFF включительно. Иногда ещё указывается, в каком виде кодируется число — little endian / big endian. В нашей предметной области (как и вообще в сетях) принят по умолчанию вариант big endian. То есть в памяти (и при передаче) первым идёт старший байт и данные передаются/сохраняются в той же последовательности, в какой они отображаются на экране.

В некоторых ситуациях удобно разделять байт на компоненты. Байт 0x9A состоит из двух полубайтов (по-английски nibble): 9 — первый/старший и A — второй/младший полубайт. Запись 9X означает: «любой байт, в котором старший полубайт равен 9».

Байты группируются в байтовые массивы, именно в такой последовательности байты хранятся в памяти и передаются по каналам связи. В стандартах и документации байтовые массивы обычно представляются строками из hex-литералов, разделёнными пробелами для читаемости: 00 90 FA 91 3C, а пробелы могут иногда опускаться: 0090FA913C.

Биты, из которых состоит байт, принято нумеровать справа налево в бинарной записи. Например, байт 0xC5 в битовом представлении выглядит так: 1 1 0 0 0 1 0 1. А биты нумеруются так:

| b8 | b7 | b6 | b5 | b4 | b3 | b2 | b1 |

|---|---|---|---|---|---|---|---|

| 1 | 1 | 0 | 0 | 0 | 1 | 0 | 1 |

При этом бит b8 принятно называть старшим битом (higher bit, most significant bit/msb), а b1 — младшим (lower, least significant/lsb). Также выражение типа «три старших бита» означает «биты b8, b7, b6». Неформально принято сокращения в нижнем регистре относить к битам, а в верхнем — к байтам, то есть MSB означает most significant byte, а msb — most significant bit.

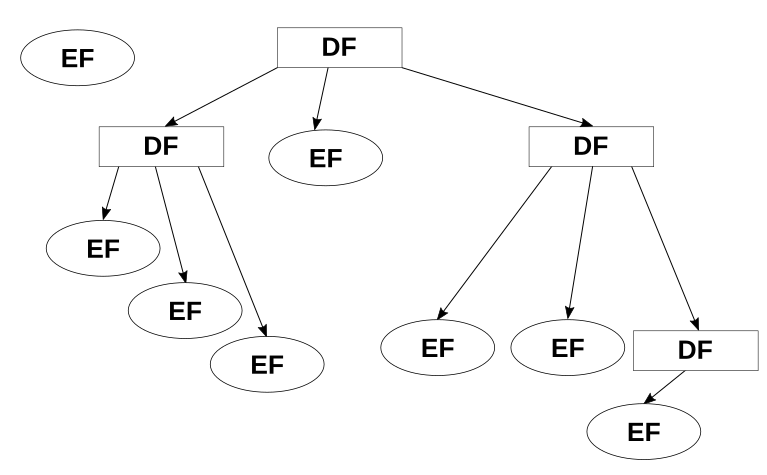

Иерархичная модель¶

Смарт-карта фактически является миниатюрным компьютером с микропроцессором, памятью и операционной системой. Внешние системы не имеют прямого доступа к его данным и должны пользоваться предоставленным интерфейсом (контактная площадка или радиоинтерфейс). У смарт-карт нет собственного питания и они получают его от считывателя через контакты (ICC) или индукционную катушку (PICC).

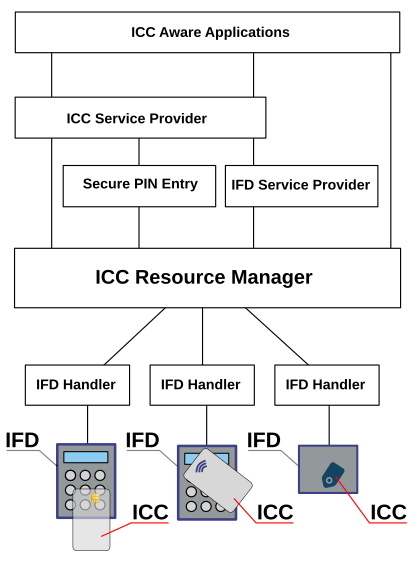

Архитектура PC/SC иерархичная.

На самом нижнем уровне находятся физические считыватели (оборудование для чтения карт) — IFD/PCD и собственно карты — ICC/PICC. Между картами и считывателями используется электрический сигнальный протокол, он предельно низкоуровневый и оперирует электрическими характеристиками (частота, напряжение и так далее). У каждого IFD может быть свой способ подключения к компьютеру (USB, COM, PS/2, Firewire и т.д.), свой собственный протокол для работы через порт подключения.

Уровнем выше располагаются IFD Handler, по сути это нечто вроде драйверов, которые преобразуют специфичный сигнальный протокол каждого IFD в унифицированный, который используется уровнем выше.

На следующем уровне — ICC Resource Manager, менеджер ресурсов — это ключевой компонент всей инфраструктуры, он должен быть единственным в ОС и обычно уже предоставляется операционной системой. ICC Resource Manager управляет доступом до всех ICC и IFD, отслеживает появление в системе новых считывателей, подключение и отключение ICC/PICC. Также задачей менеджера является разделение доступа до IFD и транзакции. Именно через него должны проходить все коммуникации между прикладным/системным ПО и считывателями. Никакое другое ПО не должно иметь самостоятельного доступа до непосредственно IFD Handler. Однако, считыватель вполне может быть доступен, например, как USB-устройство, то есть какой-то другой драйвер может работать параллельно с IFD handler, минуя всю подсистему PC/SC.

В Linux роль ICC Resource Manager выполняет демон pcscd из пакета pcsc-lite, который обычно ставится отдельно из стандартного репозитория. В macOS и Windows менеджер является стандартной частью операционной системы.

Выше ICC Resource Manager по иерархии находятся все остальные компоненты (сервис-провайдеры) и программы операционной системы. Они могут работать как напрямую через менеджер, так и через друг-друга. На картинке выше нарисовано несколько таких сервис-провайдеров. Более подробно о них написано во вводной части к спецификации PC/SC (раздел 2.1.5). Один из самых распространённых сервис-провайдеров — крипто-провайдер, который предоставляет для прикладных приложений унифицированный интерфейс взаимодействия с криптографическими приложениями на смарт-картах или криптографических USB-токенах.

На последнем уровне находятся прикладные приложения. Они могут работать как с промежуточными сервис-провайдерами, так и напрямую с ICC Resource Manager. Естественно, приложение должно уметь работать с интерфейсом сервис-провайдера или с низкоуровневым интерфейсом менеджера.

Я лишь коротко рассказал об основных компонентах в архитектуре PC/SC, детально они описаны в официальной спецификации. Дальше в тексте я буду иногда использовать только что описанные термины и сокращения, например, вместо «считыватель» я буду писать «IFD», вместо «смарт-карта» — «ICC», а вместо «бесконтактная-карта» — «PICC».

Схема работы IFD и ICC¶

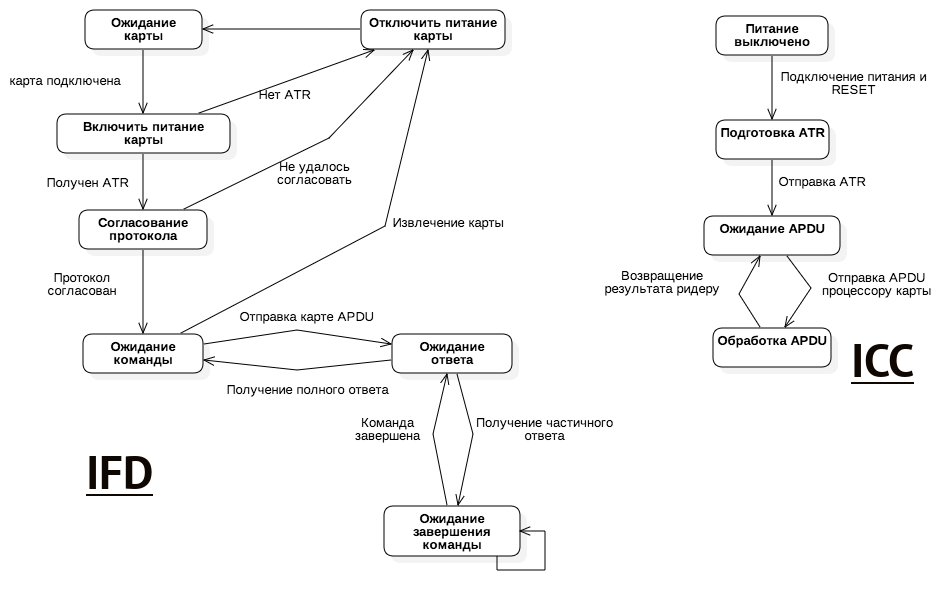

Рассмотрим сначала диаграмму состояний IFD и ICC (напомню, что ICC — это чиповая карта с контактной площадкой, в этом разделе рассматриваются только они, поскольку для бесконтактных карт механизм PC/SC эмулирует часть данных для единообразного представления, но об этом позднее).

Концептуально действительно всё просто: при подключении карты (подаче питания) отправляется сигнал RESET. Это делается через отдельную выделенную контактную площадку RST. Чип на карте понимает, что пришло питание и запущен процесс инициализации, значит нужно отправить назад специальный байтовый массив ATR (расшифровывается как Answer-to-Reset). Карта должна это сделать очень быстро, иначе IFD посчитает её неисправной и прекратит взаимодействие.

⭐ О структуре ATR я рассказываю подробно дальше в этой статье. Однако сейчас отмечу два важных момента:

- ATR генерируется микропроцессором контактной чиповой карты.

- В ATR содержится необходимая для дальнейшей работы информация: протоколы, код производителя, параметры протоколов и так далее. ATR не является идентификатором карты! Главная его цель — корректная инициализация оборудования для дальнейшей работы.

Когда IFD получает ATR, он его разбирает, извлекает нужные для корректного соединения параметры и переключается в готовый для дальнейшего взаимодействия режим. В этом режиме коммуникации между IFD и ICC происходят путём отправки и получения байтовых массивов, называемых TPDU — Transport Protocol Data Unit. А между ICC и прикладными программами общение происходит посредством APDU — Application Protocol Data Unit — это тоже байтовые массивы. Отправка APDU и обработка ответов — это главное, чем занимается программа, работающая с PC/SC. IFD (считыватель) преобразует APDU в TPDU, отправляет TPDU в карту, получает ответ также в виде TPDU и преобразует его в APDU.

Поскольку нас интересует прежде всего прикладной уровень, мы никогда не будем сталкиваться непосредственно с TPDU, а будем работать только с APDU.

Схема работы PCD и PICC¶

⭐ Напомню, что для бесконтактных карт (PICC) считыватель (IFD) называется PCD — Proximity Coupling Device.

Существует два типа PICC, отличающихся по сигнальному интерфейсу, они обозначаются как Type A и Type B. Оба типа определены в разделе 7 стандарта ISO/IEC 14443-2, они используют одну и ту же частоту — 13,56 МГц, но у них разные низкоуровневые и радиочастотные характеристики, а также разные схемы инициализации.

Процесс инициализации бесконтактной карты устроен существенно сложнее, чем для контактной. Бо́льшую его часть занимает так называемый цикл антиколлизии. Коллизия возникает, когда в электромагнитное поле PCD одновременно попадает более одной карты и PCD должен эти карты отличить друг от друга. Алгоритм этого процесса весьма сложный и занимает несколько десятков страниц описания в стандартах ISO/IEC 14443-2 и ISO/IEC 14443-3, поэтому я его здесь приводить не буду, да нам он особо и не понадобится — этим полностью занимается считыватель и драйвер.

Также у PICC в принципе отсутствует ATR, вместо него PCD получает от карты другие данные, на основе которых устанавливает соединение. Однако для совместимости с ISO/IEC 7816 (который, напомню, лежит в основе PC/SC) считыватель (PCD) сам вместо карты формирует ATR на основе данных из процедуры инициализации. Этот процесс описан в разделе 3.1.3.2.3 спецификации PC/SC part 3.

В любом случае, для клиента PC/SC процесс начала работы с PICC практически ничем не отличается от ICC и логически выглядит примерно так же, как на иллюстрации из предыдущего раздела. Однако нужно учитывать, что работающий через PC/SC считыватель должен понимать конкретные типы ISO-14443-совместимых устройств (PICC) и уметь преобразовывать прикладные APDU в соответствующие радиосигнальные команды PICC.

⭐ Разные производители считывателей могут одни и те же радиочастотные команды PICC преобразовывать в различные команды APDU. В этой статье все примеры написаны для ACS ACR122U и если попытаться использовать считыватель другого производителя, написанные программы могут не сработать.

Протоколы обмена данными¶

Физические аспекты протокола для общения с чиповой картой (с контактной площадкой) определены в стандарте ISO/IEC 7816-3 (ГОСТ Р ИСО:МЭК 7816-3, это нас не интересует, поскольку за это отвечают компоненты PC/SC. Аналогично с бесконтактными картами, физические протоколы для которых определены в ISO/IEC 14443.

Перед тем как начать обмен данными приложение должно указать протокол передачи, по которому будет идти работа. В PC/SC эти протоколы взяты из стандарта ISO/IEC 7816, их принято обозначать как T=0 и T=1:

T=0— символьно-ориентированный протокол;T=1— блочно-ориентированный протокол.

И T=0, и T=1 являются асинхронными и полудуплексными, то есть передача данных в каждый момент может идти только в одну сторону: отправили команду → получили ответ. Символьно- и блочно-ориентированность означают, какого рода/размера минимальные блоки данных передаются, и хотя это технические детали реализации на низком уровне, выбор протокола определяет, какие APDU допускается конструировать и как именно получать ответ на запрос. В обоих протоколах имеется контроль целостности, в T=0 он работает побайтов, а в T=1 поблочно. Кроме того, для T=0 возможна ситуация, когда результат выполнения команды содержит слишком много данных, поэтому возвращается статусное слово 61 XX, где XX — количество байтов, которые нужно прочитать через специальную команду GET RESPONSE, так продолжается до тех пор пока все данные не будут переданы. Этот момент будет подробно рассмотрен в одном из примеров ниже.

Контактные карты (ICC) могут поддерживать как оба протокола, так и какой-то один. Для бесконтактных карт (PICC) в стандарте ISO/IEC 14443-4 допускается только протокол T=1, в некоторых источниках он также обозначается как T=CL.

Структура пары команда-ответ¶

⭐ «Драйверы» из PS/SC берут на себя всю низкоуровневую работу с протоколами, клиентам остаётся только сравнительно высокоуровневая часть: отправка и получение байтов стандартизированным образом.

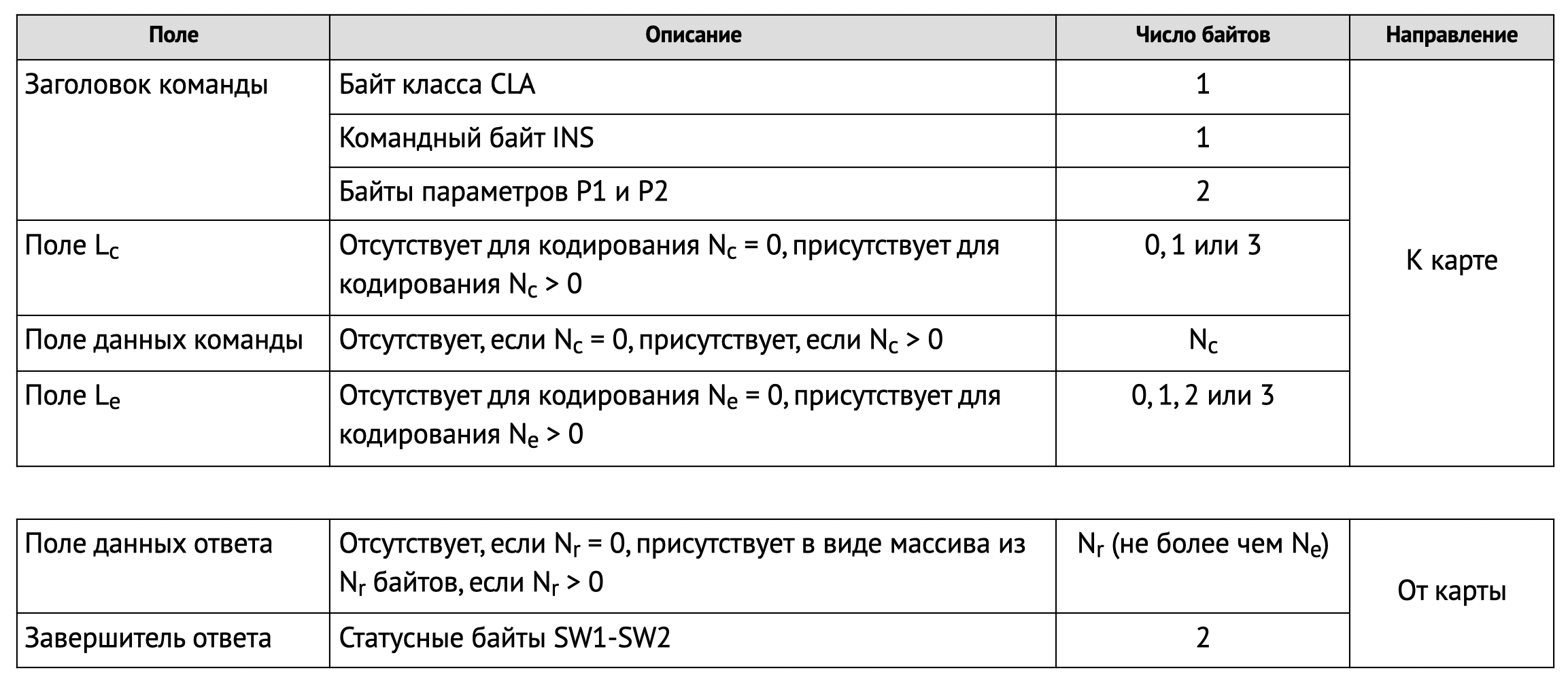

Пара команда-ответ состоит из двух идущих подряд сообщений: APDU команды (Command APDU, C-APDU, от прикладной программы через считыватель к карте) и немедленно следующего за ним APDU ответа (Response APDU, R-APDU, от карты через считыватель к прикладной программе). Обычно когда пишут APDU, имеют в виду Command APDU, я тоже буду придерживаться такого правила в следующих разделах.

Каждый C-APDU представляет собой последовательность байтов со следующей структурой (Таблица из стандарта ISO/IEC 7816-4-2020):

APDU любой команды всегда начинается с заголовка фиксированной длины 4 байта, они обозначаются в порядке следования: CLA, INS, P1, P2.

CLA- байт класса, он определяет класс команды, если бит b8 установлен в

0, то это межотраслевой класс, если установлен в1, то проприетарный класс, значение0xFFстандартом ISO 7816 запрещено для использования при реальной передаче данных, однако оно используется в PC/SC для специальных команд для считывателя. Для команд межотраслевого класса структура байтаCLAописана детально в стандарте ISO/IEC 7816-4, но я её здесь описывать не буду. - Примеры.

CLA=A0используется для SIM-карт, аCLA=8X— для платёжных/банковских карт. INS- байт инструкции или командный байт, он определяет собственно команду, которую нужно выполнить. В отрасли принято использовать одинаковые коды инструкций для близких по смыслу операций. Стандартные межотраслевые команды приведены в ISO/IEC 7816-4, а в конкретных отраслях они используются в собственных проприетарных классах CLA.

P1- байт первого параметра, конкретное значение зависит от выполняемой команды

P2- байт второго параметра, конкретное значение зависит от выполняемой команды

❈ ❈ ❈

Следующие байты определяют дополнительные данные, передающиеся с командой и максимальную длину ожидаемого ответа.

Lc- Поле

Lcкодирует значениеNc— количество байтов в поле данных команды. Здесь может находиться 0, 1 или 3 байта. Отсутствие этого поля означает, чтоNcравно нулю и тогда следующий блок отсутствует. Если длина поляLc1 байт, то в нём должно содержаться значениеNcот 1 до 255 включительно. Если длина поляLc3 байта (расширенное полеLc), то первый байт равен0x00, а два последующих определяют значениеNcот от 1 до 65535 включительно. В полеLcне может содержаться значение0x00. - данные команды

- Длина этого блока байтов должна быть равна значению

Nc, которое кодируется предыдущим полем. Le- Поле

Leкодирует значениеNe— максимальное количество байтов, которые мы хотим получить в ответе. Если полеLeотсутствует, тоNeравно нулю, еслиLe=00, тоNeравно 256. Расширенное полеLeможет состоять из: -

- если поле

Lcотсутствует, трёх байтов00 XX YY, тогда байтыXX YYкодируют значениеNeот 1 до 65535, байты00 00кодируют значениеNe65536

- если поле

-

- если поле

Lcприсутствует, двух байтовXX YY, которые кодируют значениеNeот 1 до 65535, байты00 00кодируют значениеNe65536

- если поле

⭐ Поля

LcиLeмогут быть короткими или расширенными только одновременно, комбинировать разные типы нельзя. Возможность использования расширенных полейLcиLeопределяется в значении ATR; если это явно не разрешено, то можно использовать только короткие поля.

❈ ❈ ❈

После отправки C-APDU, ответ возвращается в виде R-APDU. Если команда не возвращает полезных данных, R-APDU имеет следующий вид:

| SW1 | SW2 |

Если возвращаются данные, то такой:

| │ │ │ RESPONSE DATA │ │ │ | SW1 | SW2 |

R-APDU состоит как минимум из двух обязательных статусных байтов SW1 и SW2 (SW означает status word), а если в команде было закодировано значение Ne больше нуля и результат команды подразумевает ответ, то перед статусными байтами будет ещё Nr байтов, но не более Ne. Если же значение Ne было установлено в 256 (для короткого поля Le) или 65536 (для расширенного поля Le), то будут возвращены все доступные байты.

Если после возвращения результата остались ещё данные (это сигнализируется значениями статусных байтов), то используется специальный метод получения оставшихся данных, о котором я расскажу на отдельном примере.

Допустимые значения байтов SW1 и SW2 также определены в ISO 7816. Обычно принято оба этих значения записывать в виде XX YY, где XX и YY — значения SW1 и SW2 соответственно. Например, статус успешного завершения команды — 90 00, а другие значения могут сигнализировать об ошибках или необходимости выполнения дополнительных команд.

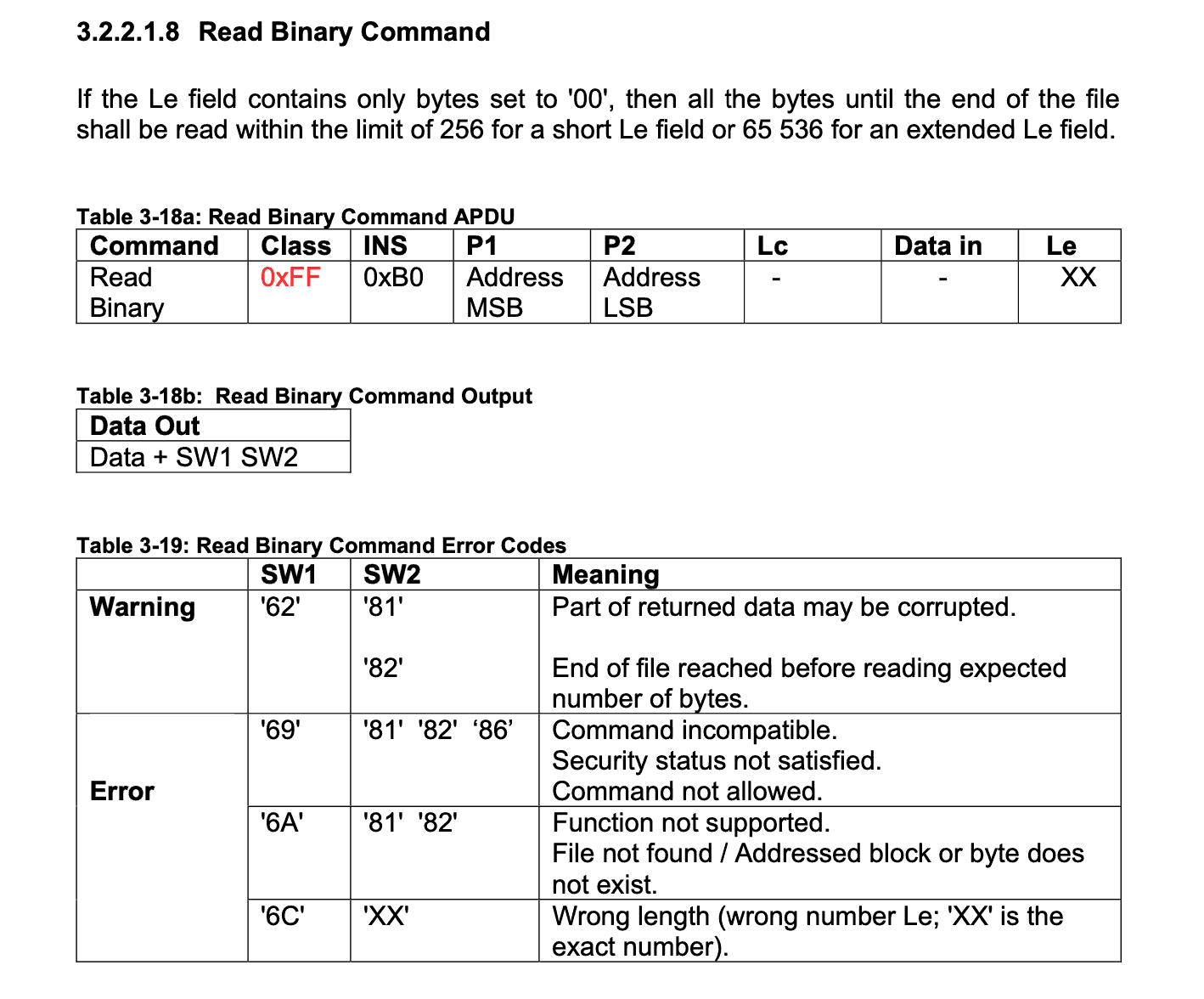

Возможные значения SW1 и SW2 обычно указываются в документациях и спецификациях. Вот как выглядит страница из спецификации PC/SC с описанием команды Read Binary:

❈ ❈ ❈

Такая сложная схема на самом деле сводится всего к четырём различным вариантам C-APDU.

Вариант 1:

| CLA | INS | P1 | P2 |

Вариант 2:

| CLA | INS | P1 | P2 | Le |

В поле Le указывается максимальный размер ожидаемого ответа (от Length expected).

Вариант 3:

| CLA | INS | P1 | P2 | Lc | │ │ │ DATA │ │ │ |

длина DATA равна значению Lc

Вариант 4:

| CLA | INS | P1 | P2 | Lc | │ │ │ DATA │ │ │ | Le |

длина DATA равна значению в поле Lc, плюс в поле Le указывается максимальный размер ожидаемого ответа.

INS,CLA,P1и т.д. — это стандартизированные названия соответствующих байтов/полей в массиве байтов APDU, на них можно ссылаться при описании различных APDU. Они фигурируют во всех стандартах, так или иначе пересекающихся с ISO/IEC 7816.

❈ ❈ ❈

Любое взаимодействие со считывателем (и соответственно с картой) происходит через отправку и получение APDU. Также у каждого считывателя бывают внутренние команды, которые не передаются на карту. Например, для управления светодиодами на корпусе используются псевдо-команды или псевдо-APDU, они используют зарезервированные CLA и INS для собственных операций.

Также через псевдокоманды происходит проксирование команд в карту, то есть считыватель предоставляет набор внутренних команд для управления отдельными видами карт. На каждую такую специальную команду он генерируется специфичные для данной карты сигналы. Псевдокоманды описаны в инструкции к считывателю.

В следующем примере я покажу, как отправлять команды и получать ответы.

example-03: Получение UID бесконтактной карты¶

Исходный код программы:

⭐ Для этого примера можно использовать только считыватель для бесконтактных чиповых карт. Я использую бесконтактные карты потому, что для них гарантированно можно выполнить фиксированную команду с успешным результатом, а для контактных карт такое в общем случае неверно.

Цели этого примера:

- показать, как выглядит в коде отправка команд и получение ответов;

- показать, как строится APDU из байтов;

- показать успешное выполнение;

- показать выполнение с ошибкой.

UID бесконтактной карты — это специальное глобально уникальное значение, которое присваивается каждой карте изготовителем. UID определяется в стандарте ISO 14443 и каждая удовлетворяющая ему карта должна корректно сообщать свой UID в ответ на стандартный запрос.

Вот весь код программы example-03/read-picc-uid для чтения UID бесконтактной карты:

#!/usr/bin/env python3

from smartcard.System import readers

from smartcard.CardRequest import CardRequest

from smartcard.util import toHexString

def main() -> int:

reader = readers()[0]

print('Connected reader: {0}'.format(reader))

cardrequest = CardRequest(timeout=None, readers=[reader])

print('Waiting for the card...')

cardservice = cardrequest.waitforcard()

cardservice.connection.connect()

apdu = [0xFF, 0xCA, 0x00, 0x00, 0x00]

response, sw1, sw2 = cardservice.connection.transmit(apdu)

print('Status word: ', toHexString([sw1, sw2]))

print('Response:', toHexString(response))

return 0

if __name__ == '__main__':

main()

Начало как в прошлом примере: подключаемся к первому считывателю и ждём появления карты. Дальше мы формируем APDU (напомню, это расшифровывается как application protocol data unit) в виде байтового массива и отправляем его в карту через считыватель:

apdu = [0xFF, 0xCA, 0x00, 0x00, 0x00]

response, sw1, sw2 = cardservice.connection.transmit(apdu)

Получаем ответ и распечатываем его вместе со статусным словом:

print('Status word: ', toHexString([sw1, sw2]))

print('Response:', toHexString(response))

Полностью запуск программы вместе с результатом на экране выглядит так:

% python3 example-0/read-picc-uid

Connected reader: ACS ACR122U PICC Interface

Waiting for the card...

Status word: 90 00

Response: 04 91 2A 6A 2F 64 80

Теперь разберём подробно, что же именно мы вызвали. APDU команды состоит из байтов FF CA 00 00 00:

0xFF— этоCLA, класс команды; значение0xFFозначает, что команда предназначена считывателю, который её преобразует в нужную последовательность сигналов при общении с картой;0xCA— это INS, код инструкции Get Data из спецификации PC/SC, раздел 3.2.2.1.3;0x00— это параметр P1;0x00— это параметр P2, значениеP1=00иP2=00означает, что мы хотим получить UID карты;0x00— это поле Le, значение00означает, что мы хотим получить весь результат сразу.

Таким образом, это Вариант 2 C-APDU:

| CLA | INS | P1 | P2 | Le |

|---|---|---|---|---|

| FF | CA | 00 | 00 | 00 |

Значение P1=00 и P2=00 означает, что мы хотим получить UID карты.

APDU передаём через метод transmit()📚 класса smartcard.CardConnection.CardConnection. Результатом будет массив с ответом от карты и статусные байты 90 00, означающие успешное выполнение команды:

Status word: 90 00

Response: 04 91 2A 6A 2F 64 80

⭐ Для байта класса

CLAзначение0xFFв стандарте ISO/IEC 7816-4 явным образом отмечено как недопустимое, то есть команды с таким классом нельзя использовать для работы с ISO-7816-картами (с контактной площадкой). Поэтому в PC/SC это значение используется для команд, предназначенных для считывателя, это описано в разделе 3.2 спецификации PC/SC part 3. Команды в этом классе обрабатываются самим считывателем и преобразуются в низкоуровневые сигналы для карты, либо вообще не отправляются на карту.

❈ ❈ ❈

В следующей программе example-03/read-picc-fail мы выполним эту же команду Get Data, однако в аргументах P1 и P2 передадим некорректные значения: 0xAB и 0xCD соответственно, она отличается от предыдущей одной строчкой:

apdu = [0xFF, 0xCA, 0xAB, 0xCD, 0x00]

И результат её выполнения такой:

% python3 example-03/read-picc-uid

Connected reader: ACS ACR122U PICC Interface

Waiting for the card...

Status word: 63 00

Response:

Вернулся пустой список байтов в качестве ответа и значение статусного слова 63 00. Это значение определено в ISO/IEC 7816-4 и означает Warning: No information given, также оно является межотраслевым, то есть его семантика зарезервирована для всех областей применения.

Теория: данные на смарт-карте, типы карт по способу управления данными¶

Смарт-карты (и контактные, и бесконтактные) делятся на две группы:

- микропроцессорные карты — содержат микропроцессор и встроенное ПО для управления данными в памяти карты; они используются, например, в банковских картах, электронных паспортах, SIM-картах;

- карты памяти — содержат только данные и, возможно, средства разграничения доступа к ним; используются, например, как электронные проездные или карты оплаты в телефонах. Такие карты существенно дешевле микропроцессорных.

Микропроцессорная карта является мини-компьютером с процессором и памятью, в этом «компьютере» могут храниться данные и запускаться приложения. Типичный пример приложения — криптографическое, которое использует хранимый в постоянной памяти смарт-карты секретный ключ для шифрования/дешифрования данных извне карты, причём снаружи карты доступа к приватному ключу нет.

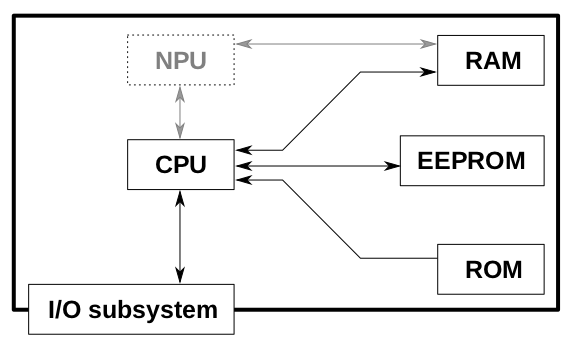

Логически любая микропроцессорная карта состоит из одних и тех же компонентов, вот они на схеме вместе со связями.

- CPU

- Главный микропроцессор карты, традиционно использовался 8-битный микроконтроллер с набором инструкций Motorola 6805 или Intel 8051, однако сейчас там может стоять гораздо более мощный (16- или даже 32-битный) процессор.

- NPU

- Опциональный математический сопроцессор, микроконтроллер со специфичной для какой-либо узкой задачи, например, для криптографических операций.

- I/O subsystem

- Подсистема ввода/вывода, через неё проходят все данные из карты и в карту.

- RAM

- Random access memory — оперативная память, очищается после отключения питания. Обычно размер оперативной памяти очень небольшой.

- ROM

- Read only memory — постоянная память, записанные на ней данные нельзя изменить, в ROM записывается, например, операционная система, криптографические и другие базовые программы.

- EEPROM

- Electronically erasable programmable read only memory — перезаписываемая память, содержимое которой не исчезает после отключения питания.

❈ ❈ ❈

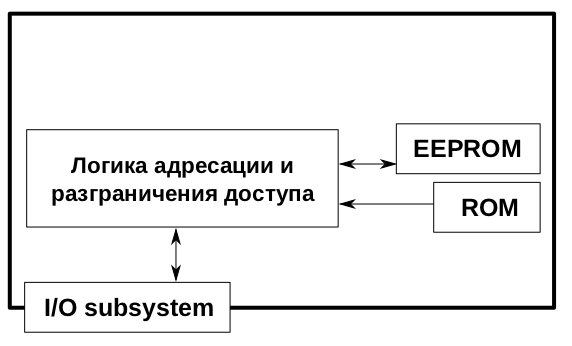

Карта памяти (memory card, storage card) устроена существенно проще, внутри неё нет полноценного микропроцессора, а только простой недорогой чип, умеющий выполнять фиксированные несложные операции. Устроена она примерно так:

- I/O subsystem

- Подсистема ввода/вывода, через неё проходят все данные из карты и в карту.

- ROM

- Read only memory — постоянная память, записанные на ней данные нельзя изменить. На картах памяти в ROM хранится, например, уникальный идентификатор карты, который присваивается при её изготовлении.

- EEPROM

- Electronically erasable programmable read only memory — перезаписываемая память, содержимое которой не исчезает после отключения питания. Размер этой памяти для карт данного типа обычно очень небольшой, измеряется буквально килобайтами.

- Логика адресации и разграничения доступа

- Это простой чип, обычно проприетарный с закрытой архитектурой, его роль состоит в обработке сигналов от подсистемы ввода-вывода и запись/чтение блоков памяти в EEPROM. Также этот чип отвечает за разграничение доступа к определённым блокам памяти.

❈ ❈ ❈

Самыми распространёнными бесконтактными картами памяти являются карты с чипами семейства Mifare (эта торговая марка принадлежит компании NXP Semiconductors — одному из крупнейших производителей чипов). Они выпускаются как в виде традиционных пластиковых карт, так и виде брелков, наклеек, колец и т.п. Самый известный пример их использования — разнообразные транспортные карты: московская «Тройка», питерский «Подорожник», транспортная карта компании «Золотая корона» и так далее.

Также существуют и контактные карты памяти, например, SLE 4418, о работе с ними будет отдельная секция. Но сначала погрузимся в детали работы с картами Mifare, будет много теории и несколько примеров, демонстрирующих различные сценарии использования различных чипов. Я специально уделяю много внимания работе с бесконтактными картами, поскольку на сегодняшний день это самый большой сегмент, применяющийся буквально везде.

example-04: определение типа бесконтактной карты памяти¶

Исходный код программы: example-04/detect-picc-type

Цель этого примера: показать, как можно из ATR извлечь информацию о названии карты.

Простого способа определить тип чипа и производителя карты не существует, для этого нужно на низком уровне анализировать полученные от процедуры инициализации данные. Однако в спецификации PC/SC описано, как на основании данных инициализации должно генерироваться значение ATR для бесконтактных карт (PC/SC Part 3 раздел 3.1.3.2.3), поэтому мы можем сравнительно легко определить тип протокола и чип бесконтактной карты.

Для бесконтактной карты памяти ATR содержит информацию о протоколе карты и её названии, она хранится в байтах предыстории (historical bytes). Детальный разбор структуры ATR будет далее в этой статье, сейчас же мы просто воспользуемся данными из спецификации.

ATR для бесконтактных карт памяти имеет следующую структуру:

3B 8n 80 01 80 4F LL A0 00 00 03 06 SS NN NN 00 00 00 00 TT

3B— заголовок ATR, фиксированное значение8n— младший полубайт содержит длинуnблока байтов предыстории, который начинается с 4 байта ATR80— фиксированное значение01— фиксированное значение, сразу после него начинается блок байтов предыстории длиныn80— первый байт блока байтов предыстории4F— фиксированное значениеLL— длина следующего байтового массиваA0 00 00 03 06— фиксированное значениеSS— байт, кодирует стандарт картыNN NN— два байта, кодируют название карты00 00 00 00— четыре байта зарезервированы для дальнейшего использования и тут должны быть нули

TT— контрольная сумма ATR

Известные PC/SC значения SS и NN NN приводятся в отдельном документе спецификации, поэтому наш код по сути сводится к получению этих значений и поиску по заранее составленным таблицам.

⭐ К сожалению, этот список пополняется только по запросу производителей карт, поэтому нет гарантии, что там будет имеющаяся у вас карта, даже если она совместима с одним из стандартов. Поэтому приводимый в этом примере алгоритм будет работать только на картах, которые в списке есть.

Сначала поиск, в нём мы сразу отбрасываем карты, которые не поддерживаем:

# extract length of Historical bytes field

hb_len = atr[1] & 0xF

# extract Historical bytes

hb = atr[4:hb_len+4]

if hb[:2] != [0x80, 0x4F]:

print('Unsupported card type')

return 1

if hb[3:8] != [0xA0, 0x00, 0x00, 0x03, 0x06]:

print('Unsupported card type')

return 1

standard_byte = hb[8]

cardname_bytes = hb[9:11]

Здесь мы сохраняем значения SS и NN NN в переменных standard_byte и cardname_bytes соответственно. Чтобы эти значения преобразовать в читаемый формат, будем их искать в заранее составленных словарях, которые хранятся в переменных KNOWN_STANDARDS и KNOWN_CARD_NAMES, они достаточно большие и поэтому я их в тут не привожу.

if standard_byte not in KNOWN_STANDARDS:

print('Unknown standard')

return 1

print('Card standard:', KNOWN_STANDARDS[standard_byte])

cardname_word = 256*cardname_bytes[0] + cardname_bytes[1]

if cardname_word not in KNOWN_CARD_NAMES:

print('Unknown card name:', toHexString(cardname_bytes))

return 1

print('Card name:', KNOWN_CARD_NAMES[cardname_word])

И дальше несколько примеров работы программы на различных бесконтактных картах.

❈ ❈ ❈

Старая карта «Тройка», это классическая карта Mifare Classic 1K:

% python3 example-04/detect-picc-type

Connected reader: ACS ACR122U PICC Interface

Waiting for card...

Card connected

Card standard: ISO 14443 A, part 3

Card name: Mifare Standard 1K

❈ ❈ ❈

Новая карта «Подорожник», это более новая карта Mifare Classic 4K:

% python3 example-04/detect-picc-type

Connected reader: ACS ACR122U PICC Interface

Waiting for card...

Card connected

Card standard: ISO 14443 A, part 3

Card name: Mifare Standard 4K

❈ ❈ ❈

Бумажный билет «Единый» московского метро, это самая дешёвая и слабая карта семейства Mifare — Ultralight:

% python3 example-04/detect-picc-type

Connected reader: ACS ACR122U PICC Interface

Waiting for card...

Card connected

Card standard: ISO 14443 A, part 3

Card name: Mifare Ultra light

❈ ❈ ❈

Банковская карта Mastercard с бесконтактным чипом (это уже не карта памяти, а полноценная микропроцессорная смарт-карта):

% python3 example-04/detect-picc-type

Connected reader: ACS ACR122U PICC Interface

Waiting for card...

Card connected

Unsupported card type

❈ ❈ ❈

Важные моменты из этого примера

- Карты памяти и микропроцессорные карты — это два совершенно разных класса устройств.

- PC/SC предоставляет возможность сравнительно легко определить протокол и название карты памяти.

- В бесконтактных картах отсутствует ATR, однако PC/SC его генерирует для унификации работы со всеми типа карт: и контактных, и бесконтактных.

example-05: Приложение для интерактивной работы с APDU-запросами¶

Исходный код программы: example-05/apdu-terminal

Для этого примера можно использовать оба типа считывателей: для бесконтактных и контактных чиповых карт.

Цели этого примера:

- написать простое консольное приложение для интерактивной работы с картой в считывателе:

- отправка введённых C-APDU;

- проверка входных данных;

- отображение ответного R-APDU;

- обработка ошибок;

- хранение истории команд в файле и восстановление при следующем запуске;

- использовать дальше это приложение для интерактивных экспериментов с картой.

Такой тип приложений называется REPL (Read-Eval-Print Loop) и позволяет в интерактивном режиме работать с каким-нибудь другим приложением или оборудованием. В python уже есть встроенные средства реализации REPL и можно легко реализовать привычную функциональность: историю предыдущих команд, поиск по ней, сохранение истории с прошлых запусков, встроенную справку и так далее.

Наша программа будет работать очень просто: при запуске ждём карту в считывателе, при появлении запускаем бесконечный цикл ввода-выполнения команд. Если при выполнении команды в считывателе нет карты или возвращается ошибка от считывателя, то показываем сообщение об этом, но программу не завершаем.

Будем интерпретировать следующие команды как корректные:

- FFA400000106

- FF A4 00 00 01 06

- FF A4 0000 0106

- Это всё будет интерпретироваться как стандартная APDU-команда, после ввода APDU будет показываться в нормализованном виде:

FF A4 00 00 01 06, то есть набор октетов, разделённых пробелами. - exit

- quit

- Эти команды будут использоваться для завершения программы. Также для выхода можно использовать стандартное для терминальных программ сочетание клавиш Ctrl+D.

- FFA400000106 # select SLE card

- Комментарии к командам, всё символы, начиная с

#и до конца строки, будут игнорироваться. Также игнорируются лишние пробелы внутри команд и пробелы в начале и конце команды. - Также полностью игнорируем пустые команды.

Строка с приглашение для ввода будет выглядеть как APDU%, отправляемые в считыватель команды показываются с символом > в начале строки, а принимаемые со считывателя — с символом <. Ошибки будем выводит с префиксом <<< в начале строки.

Из стандартных модулей нам понадобятся:

import atexit

import readline

import os

import re

При старте инициализируем наш терминал/оболочку:

# repl initialization

history_file = os.path.expanduser('~/.apdu-terminal.history')

def terminate():

print('Exiting...')

readline.write_history_file(history_file)

atexit.register(terminate)

if os.path.exists(history_file):

readline.read_history_file(history_file)

readline.set_history_length(1000)

Историю команд храним в файле ~/.apdu-terminal.history, он автоматически считывается при запуске (readline.read_history_file) и сохраняется при выходе (автоматически вызывается функция terminate при завершении программы, это делается через вызов atexit.register(terminate)). Навигация по истории клавишами-стрелками вверх/вниз.

Дальше стандартная инициализация считывателя и вывод небольшой справки:

reader = readers()[0]

print('Connected reader: {0}'.format(reader))

cardrequest = CardRequest(timeout=None, readers=[reader])

print('Waiting for card ...')

cardservice = cardrequest.waitforcard()

cardservice.connection.connect()

print('Card connected, starting REPL shell.')

print('type "exit" or "quit" to exit program, or press Ctrl+D.')

Основной цикл REPL я прокомментирую прямо в листинге кода:

while True:

try:

# здесь мы считываем введённую пользователем команду и указываем строку-приглашение

cmd = input('APDU% ')

# после получения строки выполняем её базовую нормализацию

# удаляем весь текст, начиная с символа '#' и до конца строки

cmd = re.sub('#.+', '', cmd)

# удаляем пробелы в начале и конце строки

cmd = cmd.strip()

except EOFError:

# здесь мы обрабатываем сочетание клавиш Ctrl+D, которое интерпретируем как выход из программы

# выход у нас - это просто прерывание бесконечного цикла while True

break

if cmd in ('exit', 'quit'):

# обрабатываем команды 'exit' и 'quit'

break

# здесь указываем список игнорируемых команд, пока тут только пустая строка

if cmd in ('',):

continue

try:

# пытаемся преобразовать введённую команду в байтовый массив,

# ошибки ловятся в обработчике исключения TypeError ниже

apdu = toBytes(cmd)

# распечатываем нормализованный APDU-запрос

print('>', toHexString(apdu))

# отправляем APDU в считыватель

response, sw1, sw2 = cardservice.connection.transmit(apdu)

# вывод форматируем по-разному, в зависимости от длины байтового массива с ответом

if len(response) == 0:

print('< [empty response]', 'Status:', toHexString([sw1, sw2]))

else:

print('<', toHexString(response), 'Status:', toHexString([sw1, sw2]))

except TypeError:

print('<<< Invalid command.')

except CardConnectionException as e:

print('<<< Reader communication error:', str(e))

❈ ❈ ❈

Вот как выглядит сессия работы с приложением:

% ./apdu-terminal

Connected reader: ACS ACR 38U-CCID

Waiting for card ...

Card connected, starting REPL shell.

Type "exit" or "quit" to exit program, or press Ctrl+D.

APDU% FFA400000106 # select SLE card

> FF A4 00 00 01 06

< [empty response] Status: 90 00

APDU% FF B0 00 00 20 # read some bytes from SLE card

> FF B0 00 00 20

< A2 13 10 91 FF FF 81 15 FF FF FF FF FF FF FF FF FF FF FF FF FF D2 76 00 00 04 00 FF FF FF FF FF Status: 90 00

APDU% exit

Exiting...

❈ ❈ ❈

Что ещё можно доделать в этом приложении (идеи для развития):

- добавить встроенную справку по команде

help; - добавить возможность выбора конкретного считывателя, если их подключено несколько;

- добавить больше обработчиков ошибок (например, сейчас программа падает, если при запуске к системе не подключен ни один считыватель);

- добавить обработку ситуации, когда во время работы считыватель отключается и снова подключается;

- добавить автоматический интерпретацию известных типов ответов и их распечатку после вывода «сырого» списка байтов;

- форматирование вывода, например, вывод байтов строками по 16 или 32;

- добавить возможность указать дополнительные параметры при вводе APDU (например, указать, как именно нужно интерпретировать байты ответа и в каком формате отобразить).

Теория: карты памяти Mifare Classic 1K/4K¶

У Mifare собственный сигнальный протокол (между картой и считывателем) и собственная схема работы с данными. Эти карты не следуют стандарту ISO/IEC 7816, поэтому не понимают описанные там стандартные команды. Однако в PC/SC определены инструкции в классе FF, которые многие считыватели понимают и корректно транслируют в низкоуровневые команды для конкретного типа карты, в нашем случае — это Mifare. Полную спецификацию протокола карты можно прочитать в официальном документе производителя этих карт NXP: MIFARE Classic EV1 1K datasheet, MIFARE Classic EV1 4K datasheet.

Также NXP лицензирует свои технологии другим компаниям, которые выпускают свои карты, совместимые по протоколу с Mifare Classic. Например, это карты SLE 66R35 компании Infineon, FM1108 компании Fudan Microelectronics и другие.

❈ ❈ ❈

На карте Mifare Classic 1K один килобайт (1024 байта) в перезаписываемой памяти EEPROM, эта память разделена на 16 секторов, доступ к каждому сектору контролируется двумя разными ключами, которые обозначаются как Ключ A и Ключ B. Каждый сектор разделён на 4 блока по 16 байтов.

«Адреса» секторов начинаются с нуля: первый имеет адрес 0x00, второй — 0x01 и так далее до шестнадцатого сектора с адресом 0x0F.

У блоков адресация сквозная через сектора и начинается тоже с нуля, например, сектор 0x00 состоит из блоков с адресами {0x00, 0x01, 0x02, 0x03}, сектор 0x01 — из блоков {0x04, 0x05, 0x06, 0x07}, а сектор 0x0F — из блоков {0x3C, 0x3D, 0x3E, 0x3F}.

❈ ❈ ❈

На карте Mifare Classic 4K четыре килобайта в EEPROM-памяти, она разделена на 32 сектора по 4 блока плюс 8 секторов по 16 блоков, размер блока тоже 16 байтов, как и у Mifare Classic 1K.

«Адреса» секторов начинаются с нуля: первый имеет адрес 0x00, второй — 0x01 и так далее до 40 сектора с адресом 0x27.

У блоков адресация сквозная через сектора и начинается тоже с нуля, например, сектор 0x00 состоит из блоков с адресами {0x00, 0x01, 0x02, 0x03}, сектор 0x1F — из блоков {0x7C, 0x7D, 0x7E, 0x7F}, сектор 0x20 (первый сектор из 16 блоков) — из {0x80, 0x81, ..., 0x8F}, и, наконец, последний сектор 0x27 — из блоков {0xF0, ... 0xFE, 0xFF}.

Карта Mifare Classic 4K может использоваться везде, где используется Mifare Classic 1K — схема работы с первыми 16 секторами у них одинаковая.

❈ ❈ ❈

Первый блок памяти карты (с адресом 0x00) зарезервирован под данные производителя и содержит, в частности, UID. Теоретически он защищён от перезаписи, однако существуют специальные карты, где данные в этом блоке можно изменить.

Внешние клиенты не имеют прямого доступа к этим блокам и не могут записывать туда произвольную информацию. Также нельзя использовать все 1024/4096 байтов для записи данных, часть этого места зарезервирована для хранения ключей и условий доступа. Можно читать или писать только блок целиком (то есть 16 байт), если это позволяют условия доступа. Писать/читать отдельные байты или произвольные участки памяти нельзя.

Последний блок каждого сектора называется трейлером сектора (sector trailer) и содержит (именно в таком порядке с нулевого байта): Ключ A (6 байтов, обязательно), условия доступа (access conditions, access bits, access control bits, 3 байта), пользовательский байт (туда можно записать произвольное значение), Ключ B (6 байтов). Вместо Ключа B, если он не нужен, можно хранить любые другие данные.

Чтобы читать или писать на карту, нужно обязательно знать ключ, незащищённого/анонимного доступа карта не предоставляет. Перед любой операцией с памятью карты требуется обязательная аутентификация, она выполняется отдельно для каждого из блоков, к данным которых нужен доступ. Для аутентификации используется упомянутый ранее Ключ A (или Ключ B). Для всех операций внешние клиенты используют специальные инструкции, которые затем транслируются считывателем в протокол карты. Операция чтения/записи выполняется за три инструкции:

- записать в память считывателя 6 байтов ключа;

- выполнить команду аутентификации для нужного блока;

- выполнить нужную операцию с этим блоком.

PCD (Proxymity Coupling Device) транслирует C-APDU в сигнальный протокол карты, а потом так же транслирует ответ назад в R-APDU.

Допустимые операции с памятью сектора определяются условиями доступа из трейлера сектора. Для каждого блока можно установить условия доступа (на операции Read, Write, Increment, Decrement, Restore) и какой ключ использовать для аутентификации (Ключ A или Ключ B). Отдельно задаются условия доступа к блоку с трейлером (read, write).

⭐ Типичный сценарий использования, например, такой: Ключ A используется для инициализации/записи и хранится в секрете, а Ключ B используется только для чтения и поставляется вместе с программным обеспечение для использования карты.

Каждый блок в зависимости от параметров в условиях доступа может быть либо бинарным блоком (read/write block, то есть набором байтов, который можно прочитать и записать), либо числовым блоком (value block, то есть в блоке хранится целое число размером 4 байта). К числовому значению в блоке помимо операций Read и Write можно также применять операции Increment, Decrement, Transfer и Restore. Числовое значение — это четырёхбайтовое знаковое целое, в блоке может храниться только одно значение, внутри байтов блока оно повторяется три раза для контроля целостности. Считыватель обычно инкапсулирует все операции работы с числовым блоком, то есть для записи, например, вы просто в нужной команде передаёте просто число, а его кодирование в 16 байтов блока осуществляет считыватель.

Работа с картами Mifare Classic 1K выходит за границы спецификации PC/SC (и этой статьи), каждый производитель считывателей реализует собственные команды для этого. Однако коды инструкций для этих операций стараются использовать стандартные, поэтому с большой вероятностью команды будут примерно одинаковыми для разных считывателей.

❈ ❈ ❈

Условия доступа для каждого блока представляют собой три бита. Они особым образом упакованы в трёх байтах из трейлера. В спецификации подробно описан способ хранения, а также приводятся таблицы, объясняющие, как именно нужно интерпретировать различные сочетания этих битов для всех типов блоков. Подробнее о битах доступа я расскажу ниже в одном из примеров.

⭐ В блок байтов для Ключа A можно только писать данные, но нельзя читать, эти байты всегда возвращаются заполненными нулями при чтении. Блок байтов для Ключа B можно сделать читаемым определённым сочетанием битов доступа, однако в этом случае хранящиеся там данные нельзя использовать для доступа к данным в качестве ключа.

Теоретически такой подход к управлению данными позволяет добиться весьма впечатляющих результатов. Можно использовать разные наборы ключей A и B, чтобы сохранять в нужные блоки нужную информацию и безопасно её обновлять. Однако этот формат карты (точнее, некоторые ревизии карт) давно взломан и поэтому совершенно не безопасен: всю информацию (и ключи тоже) можно легко извлечь, а при желании можно сделать полную копию карты, используя специальные китайские карты-болванки.

С другой стороны, существуют способы детектирования подменных карт, которые тоже совершенствуются.

Жизненный цикл карты Mifare Classic обычно такой: